Mindblown: a blog about philosophy.

-

2026年資安趨勢全面解析:企業必須知道的六大威脅與防禦策略-AI驅動攻擊、供應鏈安全、雲端防護、勒索軟體、物聯網風險、隱私法規

踏入2026年,全球資訊安全環境正面臨史無前例的轉折點。人工智慧不再只是防禦工具,更成為駭客手中的利刃;供應鏈攻擊從個案演變為常態;雲端配置錯誤持續位居資安事故首位;勒索軟體發展出三重勒索模式,讓企業防不勝防。本文深入剖析2026年六大關鍵資安威脅——AI驅動攻擊、供應鏈安全、雲端防護、勒索軟體、物聯網風險、隱私法規,並提供可立即實施的防禦策略。我們將以專業數據為基礎,結合實務案例,為企業決策者、資安團隊、IT管理者提供一份完整的數位防禦藍圖。 「資安不是成本,是企業在數位時代生存的入場券。」在威脅不斷進化的今天,唯有保持警覺並持續強化防禦,才能在數位轉型浪潮中穩健前行。 一、AI驅動的威脅升級:當攻擊者也擁有人工智慧 威脅態勢分析 人工智慧技術的民主化帶來了雙面刃效應。根據Cybersecurity Ventures預測,2026年全球網路犯罪損失將達到10.5兆美元,其中AI驅動的攻擊佔比預計超過40%。這不再是科幻電影情節,而是每個企業必須正視的現實威脅。 深度偽造(Deepfake)攻擊:名詞解釋 深度偽造技術運用深度學習算法,能夠生成幾可亂真的人臉、聲音甚至完整影片。想像一下,就像電影《不可能的任務》中的人皮面具,但這次是數位版本且更加逼真。2025年香港發生的案例中,一名財務人員因為參加了一場「全員都是AI生成」的視訊會議,誤信CEO指令而轉帳2億港幣,震驚全球資安界。 根據Deloitte 2025年資安報告指出: “深度偽造攻擊的成功率已達傳統釣魚攻擊的3.2倍,且製作成本在過去兩年下降了85%。” — Deloitte Cyber Risk Services, “2025 Global Deepfake Threat Report” AI增強型釣魚:個人化的精準打擊 傳統釣魚郵件如同漁夫撒網,希望碰運氣抓到幾條魚。但AI增強型釣魚更像是專業獵人,會先研究目標的習性、行蹤,再精準下手。這類攻擊會分析目標在LinkedIn、Facebook、Twitter等社群媒體的公開資訊,甚至是公司內部郵件的語氣風格,生成高度個人化的攻擊內容。 IBM Security的研究顯示,AI生成的釣魚郵件平均開啟率為47%,相較於傳統釣魚的18%,提升了近3倍。更令人擔憂的是,這些郵件會選擇在目標最可能分心的時刻發送——例如週五下午、專案截止日前夕,或是剛從會議結束的時段。 自動化漏洞發掘:攻擊速度的質變 以往,從漏洞公開到大規模攻擊可能需要數週時間。但AI改變了這個時間軸。機器學習模型可以在漏洞公告發布後的數分鐘內: 自動分析修補程式的差異 反推出原始漏洞的技術細節 生成針對不同系統環境的攻擊程式碼 大規模掃描網際網路尋找脆弱目標 Mandiant的威脅情報顯示,2025年零日漏洞的平均利用時間已從2020年的28天縮短至4.2天,其中AI輔助攻擊的時間更短至36小時內。 防禦策略:建立AI感知的安全文化 策略一:深度偽造識別訓練體系 影響視覺科技建議企業建立「三層驗證機制」: 驗證層級 驗證方式 適用情境 實施難度 第一層:技術特徵檢測 AI檢測工具分析影音異常 所有外部通訊 中等 第二層:行為模式確認 使用預設的「安全詞」或暗號 重要決策要求 低 第三層:多管道交叉驗證 透過不同通訊管道確認身份 金融交易、權限變更 低 實務操作建議: 建立「關鍵決策驗證協議」:任何涉及金錢轉帳超過一定金額、敏感資料存取、權限變更的請求,都必須透過至少兩種不同的通訊管道確認(例如:收到郵件要求後,需透過電話或即時通訊再次確認) 設定「安全挑戰詞」:團隊成員間約定只有真人知道的驗證詞或問答 定期進行深度偽造攻擊演練,測試員工的識別能力…

-

《用影像點燃永續承諾:設計如何打造具備情感深度的 ESG 品牌故事》

撰寫時間:2025/11/24 撰文:影響視覺科技編輯部 在追求環境、社會與公司治理(ESG)績效的時代,企業投入巨大的資源進行減碳、提升供應鏈透明度與推動社會共融。然而,這些發自內心的永續承諾,卻往往被厚重報告書中的冰冷數據與專業術語所淹沒,導致品牌形象在利害關係人心中顯得疏遠、理性且缺乏溫度。 本文的核心命題是:《用影像點燃永續承諾:設計如何打造具備情感深度的 ESG 品牌故事》。我們將深入探討如何運用情感設計(Emotional Design)與視覺敘事(Visual Storytelling)的專業力量,將企業的永續數據與行動,轉化為永續影像(Sustainability Film)和故事化 ESG 動畫。這不僅是一場溝通形式的升級,更是一次品牌形象的深度賦予與情感錨定。文章將從心理學、傳播學角度論證,情感連結如何在資訊爆炸的環境中成為品牌記憶點的關鍵。我們將揭示專業的設計流程,從「數據翻譯」到「故事提煉」,確保每個影像故事都能真實、有力地傳達品牌價值觀,有效避免「漂綠」疑慮,最終實現永續承諾的品牌資產化,為企業打造一個具備深度與溫度的永續品牌形象。 一、 永續溝通的「情感赤字」:為何品牌需要溫度? 在當前的商業環境中,幾乎所有的大型企業都在進行永續揭露,這使得「永續」本身成為一種常態。當所有企業都在談論減碳目標與社會貢獻時,品牌面臨的挑戰不再是「是否做永續」,而是「如何說得有差異化,且讓人相信」。 1.1 資訊超載與品牌同質化 利害關係人每天面臨來自數百家企業的資訊轟炸。純粹的量化數據,如 $CO_2$ 削減 10%、工時增加 50 小時,是缺乏記憶點的同質化信息。 痛點: 如果企業的 ESG 報告看起來像競爭對手的報告,那麼其永續努力在公眾眼中也會被視為**「一樣的努力」**,無法形成品牌差異化。 1.2 理性數據與感性決策的鴻溝 儘管投資決策最終需要數據支持,但人類的決策過程往往始於情感。消費者選擇支持一個品牌、員工選擇加入一家公司,往往是基於對其價值觀、承諾與形象的情感認同。 情感赤字: 傳統永續報告書過於專注於理性數據(Logos),卻忽略了對情感(Pathos)的訴求,導致企業在建立信任與忠誠度上,存在巨大的「情感赤字」。 1.3 影像:情感溝通的最短路徑 影像(Film & Animation)是人類處理情感信息最有效、最直接的載體。它利用畫面、音樂、色彩、人物表情等多重感官元素,瞬間繞過理性的防線,直接抵達觀眾的內心。 【影響視覺科技執行長林紀旭語錄】 「數據是企業的骨架,支撐著結構。但情感影像才是企業的血液,讓承諾能流動、能溫暖、能被感知。我們不是在製作企業影片,我們是在提煉和傳播企業的『永續靈魂』。」 二、 核心轉化:情感設計(Emotional Design)在 ESG 敘事中的作用 要成功打造具備情感深度的 ESG 品牌故事,必須導入情感設計的專業框架。 2.1 名詞釋義:情感設計與永續影像敘事 情感設計(Emotional Design): 定義: 由認知心理學家 Don Norman 提出,強調設計應關注用戶的情感反應,創造正面、令人愉悅且有意義的體驗,從而影響用戶的行為與記憶。…

-

【老闆請款信 90% 是假的!】BEC 詐欺讓企業賠千萬!商務人士必學的「五分鐘反擊術」全公開。【CEO Email is Fake!】BEC Scam Costs Millions: Business Pro’s 5-Minute Guide to Counterattack.

前言摘要段 在所有資安威脅中,商業電子郵件詐欺(BEC – Business Email Compromise)是導致企業財務損失最慘重的一種,其目標直指企業的核心命脈:現金流與信任。它不像勒索軟體要求贖金,而是利用高階經理人或重要合作夥伴的身份,發出一封「看起來絕對真實」的緊急匯款郵件。全球統計顯示,針對匯款的「老闆請款信」中,高達 90% 都是駭客精心佈局的陷阱,利用的正是收件人對權威和緊急性的本能反應。一筆數百萬的款項若誤匯入詐欺帳戶,可能導致企業瞬間賠掉數千萬的訂單或多年利潤,甚至面臨訴訟。 本篇深度報告將由資深資安工程師【影響視覺科技】團隊,詳解 BEC 詐欺的完整攻擊鏈、三大常見類型,並提供一套商務人士必須立即學會的「五分鐘反擊術」,建立從個人到企業層級的雙重驗證 SOP。同時,我們將探討如何透過 DMARC 部署、MFA 強制實施等技術手段,搭配【影響視覺科技】的郵件安全服務,築起一道堅不可摧的企業級資安防線。 壹、企業頭號公敵:BEC 詐欺的駭人真相 1.1. 數據衝擊:BEC 詐欺造成的全球財務損失與訴訟風險 商業電子郵件詐欺(BEC)是一種高度針對性的網路犯罪,它專門攻擊企業的信任機制。根據 FBI 的網路犯罪報告,BEC 是近年來造成企業財務損失最高的網路犯罪類型,單筆損失動輒數萬、數百萬美元。除了直接的現金損失,企業還可能面臨客戶、供應商的信任破裂,甚至因未盡到合理注意義務而引發股東的訴訟。BEC 的最終受害者是整個企業的信譽和長期穩定性。 1.2. 核心問題:駭客如何讓一封郵件看起來「絕對真實」? BEC 詐欺的成功率高,在於其極致的「擬真化」: 行為擬真(社交工程):駭客會長時間潛伏,研究高階主管(如 CEO、CFO)的行文習慣、口吻、職稱、甚至他們常在郵件中使用的特定用語。這使詐欺郵件的內容高度個人化且貼近真實業務流程,例如提及最近的合約細節或併購案名稱。 技術擬真(郵件偽冒):駭客利用技術手段,讓郵件的「寄件人名稱」顯示為「老闆的全名」或「供應商的公司名稱」,極大程度地欺騙收件人的視覺判斷。 1.3. 名詞釋義:商業電子郵件詐欺 (BEC) 與社交工程 (Social Engineering) 名詞釋義:商業電子郵件詐欺 (BEC – Business Email Compromise) 淺顯易懂解釋:駭客假冒企業內外部重要人物的名義,透過郵件發出「緊急且機密的資金轉移指令」,讓員工將款項匯入駭客控制的帳戶。 名詞釋義:社交工程 (Social Engineering) 淺顯易懂解釋:駭客攻擊「人性弱點」。他們利用人類的恐懼、服從、好奇心或急迫感,讓您自願洩露資訊或執行不安全的行動。在 BEC 中,駭客利用的是員工對上司的「服從」和對緊急情況的「恐懼」。 【影響資安】「當郵件裡的要求結合了『機密』與『緊急』兩個關鍵詞時,請停止呼吸 30…

-

【AI 駭客來了!】你的聲音、長相、家人個資,在暗網只賣 $500?五招自保「數位分身」不被盜用!

前言摘要段 在 5G 和 AI 時代,您的「數位分身」價值已遠超乎想像。過去,駭客僅竊取密碼和信用卡號;現在,他們在暗網販售的是您的聲音、臉部數據,甚至是家人的社交關係圖。這類「身份數據包」在暗網上的價格可能低到令人髮指,僅約新台幣 $500 左右,卻能成為詐騙集團利用 AI 語音模仿(Deepfake Voice)和深度偽造(Deepfake)技術,發動超擬真詐騙的致命武器。本篇深度報告將由資安工程師揭露 AI 時代的最新攻擊鏈:從暗網的數據標價,到 AI 如何讓詐騙「聽起來像本人」。我們將提供一套實用且急迫的「五招自保」行動指南,教您如何鎖定數位分身的關鍵資產,並透過【影響視覺科技】的專業服務,在 AI 威脅爆發前,主動建構您的安全防線。 壹、新時代的資安危機:當「數位分身」被定價 1.1. 從密碼盜用到身份竊取:資安威脅的進化 過去十年,資安威脅的焦點是「資產」。駭客們想方設法竊取您的信用卡號、銀行密碼,或是登入電商的帳號。但在 2025 年的今天,威脅的重心已經轉向了更核心的「身份」。 當我們在網路上留下足跡、聲音、照片,甚至是在社交媒體上分享家庭成員的關係時,我們其實都在無意中餵養著一個「數位分身」。現在,駭客的目標就是複製這個分身,並用 AI 技術讓它栩栩如生。 1.2. 暗網數據的真實標價:揭露個資身份包的構成 暗網(Dark Web)並非無法觸及的神秘地帶,它是一個充滿非法交易的地下市場。在這些市場中,您的個人身份數據已經被分解、打包並定價。 雖然頂級的信用卡資料可能價值數百美元,但一個讓 AI 詐騙集團得以啟動攻擊的身份數據包」,價格卻令人心寒,可能僅在新台幣 $500 到 $1,500 之間。 這個數據包通常包含什麼? 基礎身份: 姓名、電話號碼、常用 Email。 生物聲學數據: 數秒鐘的語音片段(可能來自您上傳的短影片、語音訊息或網路語音電話錄音)。 視覺數據: 您的多角度臉部照片(來自社群媒體、舊照片洩露)。 社交關係圖: 您的家庭成員、親密朋友或同事列表(來自 LinkedIn 或 Facebook 的公開資料)。…

-

怕密碼被盜?一篇文快速教您設定密碼!你還在用「iloveyou123」?這樣設密碼,駭客要花 300 萬年才能破解!

前言:你的密碼,是數位世界的最後一道防線 在資訊爆炸的時代,我們每天都在創造和依賴數據。從雲端相簿到行動支付,您的所有數位足跡都由一組組字符守護著——那就是您的密碼。 然而,許多人仍活在「大小寫+數字+符號」的密碼舊時代。事實是,這些看似複雜的密碼,對現代駭客的電腦來說,只是薄如蟬翼的紙門。例如,一個 8 位的混合密碼,專業駭客利用高速運算的 GPU 集群,可能只需 不到一小時 就能暴力破解。 我們的目標很明確:讓駭客花費的時間,從幾小時,直線上升到 300 萬年以上。 這份指南將徹底顛覆您的密碼觀念,並提供兩個核心策略:極致的長度 和 全自動化的管理。拋棄複雜的數學公式,我們只談最有效的實戰方法! 壹、駭人聽聞:破解密碼的兩種致命手法 駭客不會傻傻地手動嘗試。他們依賴的是大規模、自動化的運算工具,主要針對您密碼中的「可預測性」和「重複性」弱點。 1.1. 暴力破解 (Brute-Force) 的恐怖威力 暴力破解意指駭客的程式會從頭到尾、一個不漏地嘗試所有可能的密碼組合。 GPU 的進化: 過去需要大型伺服器才能完成的運算,現在駭客利用幾張專業顯示卡(GPU)就能輕鬆達成。GPU 的平行運算能力,讓密碼嘗試速度達到每秒數十億次。 為什麼 8 位密碼是自尋死路? 對於 8 位數的密碼,即使包含了所有大小寫、數字和符號,其總組合數在 GPU 面前已是可被窮盡的範圍。一旦長度達到 14 位,可能性就會呈指數級爆炸,讓駭客的運算資源難以為繼。 1.2. 撞庫攻擊 (Credential Stuffing):一組密碼全軍覆沒 這是當今最簡單、最流行的攻擊模式。 運作原理: 駭客無需破解你的密碼。他們只需從已被攻陷的論壇、遊戲網站等資料庫中,獲取數百萬組真實的「Email + 密碼」組合。 致命性: 駭客會將這些組合丟進自動化程式,去嘗試登入各大主流平台(Google、Facebook、Amazon、銀行)。只要你曾「一組密碼走天下」,你的所有帳號都將暴露在風險之中。 防禦策略: 對抗暴力破解,你需要長度;對抗撞庫攻擊,你需要唯一性。 貳、現代密碼學共識:長度才是真正的國王 舊時代的安全要求造成了兩個問題:密碼難記,且容易產生可預測的替代模式(如 E 變 3、O 變…

-

【永續行銷】永續溝通未來式:用視覺化策略抓住投資人與大眾的心,善用影像、動畫、互動讓 ESG 說服力翻倍,讓永續和行銷一舉兩得

撰寫時間:2025/11/19 撰文:影響視覺科技編輯部 💡 前言摘要段:當「冷」數據遇見「熱」故事——視覺科技如何點燃永續溝通的痛點 在當前全球對於企業社會責任(CSR)和環境、社會與公司治理(ESG)的審視日益嚴格的時代,企業的永續報告已從「選擇性加分題」轉變為「必要基本題」。然而,這份至關重要的報告卻經常面臨一個巨大的挑戰:枯燥與難以理解。厚重的報告書中充斥著各種量化指標、排放數據(如 $CO_2$ 當量)、水資源消耗量或員工訓練時數等「冰冷」的數據,不僅讓普羅大眾望而卻步,就連目標閱聽人——如投資人、潛在客戶或內部員工——也難以從中感受到企業真正的努力與價值。 本文正是為了解決這個「數據與溝通」的痛點而生。 我們將深入探討如何運用影像、動畫、互動網站等視覺敘事工具,為原本僵硬的永續數據注入溫度、情感與生命力。文章將從專業論述的角度,探討視覺化溝通在當代資訊爆炸環境中的認知優勢(Cognitive Advantage),並透過詳盡的名詞釋義(如:永續影像、ESG 動畫設計、互動報告的定義與作用),輔以案例結構化歸納,證明一個核心觀點:有效的永續溝通,不在於你提供了多少數據,而在於你講了一個多好的故事。 我們將揭示將永續報告轉化為短影片行銷、報告動畫或互動式報告的具體方法論,同時探討這些轉型如何成功打動最關鍵的兩大團隊——行銷部門與CSR 團隊,幫助企業不僅是「做了好事」,更能「說好故事」,最終實現品牌價值的最大化。無論您是力求突破傳統報告形式的永續經理人,還是尋求創新內容策略的行銷長,本文將提供您一套具備科學依據與實戰操作性的視覺溝通藍圖。 一、永續報告的「溝通困境」:為何數據本身還不夠? 企業永續發展(Sustainability)的概念已從早期的環保倡議,昇華為一套涵蓋環境、社會與公司治理的(ESG)的綜合性評估體系。無論是遵循全球報告倡議組織(GRI)的標準,或是回應聯合國永續發展目標(SDGs),企業投入大量資源進行數據的蒐集、量化與揭露。然而,這份厚重的努力,卻常在溝通的最後一哩路功虧一簣。 1.1 報告的「數據疲勞」與「溝通失焦」 一份典型的永續報告可能包含數百個量化指標,例如: 環境面(E):總溫室氣體排放量(範疇一、二、三)、能源密度、廢棄物回收率。 社會面(S):員工多元性指標、平均訓練時數、工安失事率(LTI)。 治理面(G):董事會獨立性、反貪腐政策實施比例。 這些數據對專業分析師而言或許是評估的基礎,但對於普羅大眾、甚至非專業的投資人來說,卻是**「數據疲勞」(Data Fatigue)的根源。過多的數字羅列,會讓讀者難以提取「重點」與「意義」,導致企業真正的永續貢獻在龐雜的文字與表格中被稀釋。 1.2 缺乏情感連接(Emotional Connection) 數據是量化的工具,而溝通是建立在意義與情感之上的。當企業聲稱其廢水回收率達到 95%,這個數字本身是「冰冷」的。但如果透過一部短片,呈現這些回收水如何滋養廠區旁的生態濕地,鏡頭帶到在濕地中休憩的鳥類與重現的生機,這個「95%」的數據便立刻被賦予了生命力與感動。 【影響視覺科技執行長林紀旭】「永續報告書就像是一座寶庫,裡面裝滿了企業對世界的承諾與努力。但如果寶庫的鑰匙是一份三百頁的 PDF,那幾乎等同於『藏起來』。我們的任務,就是把這把鑰匙換成一個吸引人的尋寶地圖,甚至是一部精彩的冒險電影。」 二、視覺科技的解方:數據轉化為「有溫度的故事」的認知科學基礎 視覺科技之所以能有效解決永續報告的溝通困境,背後有著堅實的認知科學(Cognitive Science)支撐。 2.1 認知優勢:人類大腦對影像的偏好 研究顯示,人類大腦處理視覺資訊的速度比處理純文字資訊快約 6 萬倍。當數據以視覺化的形式呈現時,大腦能跳過逐字閱讀和抽象計算的過程,直接進入模式識別(Pattern Recognition)的階段。 名詞釋義:認知優勢(Cognitive Advantage) 定義: 指資訊以特定形式(如視覺、圖像)呈現時,能顯著提高人類大腦處理、理解和記憶效率的優勢。 淺顯譬喻: 就像導航地圖上的路況顏色(綠、黃、紅)一樣,我們不需要閱讀「此路段時速為 20 公里」的文字,看到紅色就知道「慢」,理解速度遠快於純文字描述。 2.2 故事的力量:敘事結構的記憶錨點 數據視覺化(Data Visualization)雖然能提高理解效率,但敘事(Storytelling)才是讓資訊被長久記憶的關鍵。 美國神經科學家Paul Zak的研究指出,當人們聆聽一個具有衝突、高潮和解決方案的完整故事時,大腦會分泌催產素(Oxytocin),這是一種與信任、同理心和連結感相關的荷爾蒙。 ➡️…

-

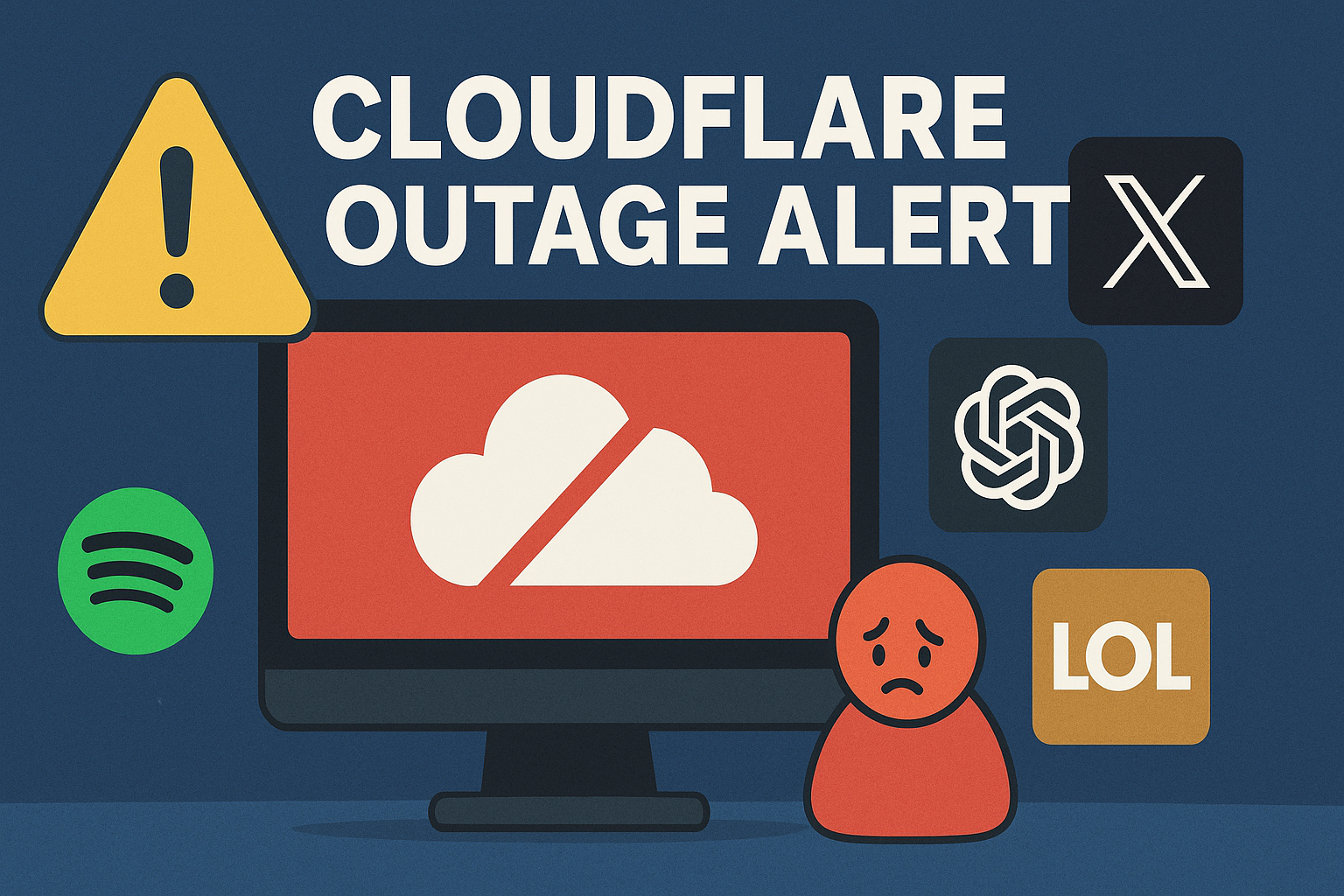

Cloudflare 大當機警報:X、ChatGPT、LOL、Spotify、Canva 受災 — 企業網路韌性與微隔離指南— 影響資安教您打造「不倒翁」網路韌性

I. 前言摘要:數位世界的「系統性故障」警示 在 2025 年 11 月 18 日台灣時間晚間 7 點 30 分左右,全球網際網路的核心經歷了一次歷史性的、大規模服務中斷事件。這場突如其來的「數位癱瘓」以令人震驚的速度級聯擴大,瞬間衝擊了數百萬用戶日常依賴的關鍵服務,包括國際知名的社群媒體平台 X(原 Twitter),以及遊戲巨頭 Riot Games 旗下的《英雄聯盟》(LOL)和《特戰英豪》(Valorant)等競技平台。 這起事件迅速被國際權威媒體如香港科技媒體 HKEPC 及英國《獨立報》(Independent)廣泛報導。最引發業界警覺的是,負責即時監測網路服務狀況的 DownDetector 平台,也因為這次故障而一度無法運作。這不再是單純的個別網站當機,而是網路基礎設施面臨系統性故障 (Systemic Failure) 的明確且嚴峻的警訊。 事件發生後,Cloudflare 官方證實全球網路服務出現問題,導致其客戶網站普遍顯示 HTTP 500 Errors,或是被困在「正在驗證您是否是人類」的安全挑戰畫面。技術專家事後深入分析,這起異常的技術特徵與上個月 AWS 發生的全球性網路亂流事件具有高度相似性,強烈暗示故障的根源在於內部配置錯誤 (Configuration Error),而非外部惡意攻擊。 本報告將依循嚴謹的資安鑑識框架,從精確的時間軸回顧、技術原理的深層解剖、產業生態的風險評估,到企業級網路韌性的實戰部署策略,進行長篇、專業且全面的論述。我們的核心目標是為企業提供一套可操作的實戰指南,幫助其在面對類似上游網路基礎設施突發性故障時,能迅速建立足以對抗風險的「零信任」網路架構與多供應商策略,從根本上確保業務的連續性與穩定性。 II. 事件時間軸與衝擊數據化 (The Immediate Impact) 2.1 精確回顧:11 月 18 日晚間 7 點 30 分的級聯擴大 本次 Cloudflare 服務中斷事件的影響擴大節點,精確地發生在台灣時間 11 月…

-

【雲端不是保險箱!】95% 雲端數據外洩源於「錯誤配置」!資安工程師教你 AWS/Azure 的五大盲區。Your Cloud Isn’t a Vault! 95% of Breaches are YOUR Fault—Which 5 Fatal Backdoors Did You Leave Open?!

前言:您以為的保險箱,其實是一扇開著的門 公有雲(AWS, Azure, Google Cloud)的普及,徹底改變了企業 IT 的運作模式。它提供的彈性、規模和成本效益是空前的,這也讓許多企業產生了一個致命的資安錯覺:將數據遷移到雲端,就等同於自動獲得了軍事級的保護。 然而,現實遠比想像中嚴峻。在雲端時代,傳統的網路邊界安全(Perimeter Security)概念正在消融,取而代之的是以身份(Identity)為核心的新戰場。資安研究機構的數據驚人地指出,高達 95% 的雲端數據外洩事件並非源於雲端基礎設施本身的漏洞,而是源於客戶端的「錯誤配置」(Misconfiguration)。這意味著,雲端供應商的技術是安全的,但您親手操作的配置,卻成為駭客輕鬆進入的後門。 在雲端環境中,密碼強度、複雜度已不再是唯一的防線。真正的風險在於您親手設定的存取權限、儲存桶(S3 Bucket/Blob Storage)配置,以及身份和存取管理(IAM)策略。本文將由【影響資安】資安工程師團隊,深入解析公有雲資安的核心哲學,揭露五個最常見且最具破壞性的配置盲區,並提供業界最先進的自動化解決方案。 壹、核心概念:雲端資安的共同責任模型 (Shared Responsibility Model) 您必須清楚理解,在雲端環境中,安全責任是共同分擔的。這是所有雲端資安討論的基石,也是企業釐清資安投資方向的首要步驟。 1.1. 雲端供應商的責任(Security of the Cloud) 供應商負責:雲端本身的安全性。這可以被視為他們提供給您的「地基和結構」。 範疇細分: 實體安全: 運行雲端服務的實體數據中心、機房、伺服器、電源和空調系統。 基礎設施: 網路、虛擬化層(Hypervisor)、儲存、計算、數據庫等硬體和底層軟體的安全。 AWS/Azure/GCP 確保: 這些服務是健全且可用的,並且所有底層系統都已完成最高標準的修補與防護。 1.2. 客戶的責任(Security in the Cloud) 客戶(即您)負責:您在雲端上部署、使用的所有事物和配置。這是您在「地基」上蓋的房子和安裝的門鎖。 範疇細分: 數據安全與加密: 數據分類、數據靜態加密(Encryption at Rest)和傳輸加密(Encryption in Transit)。 身份和存取管理 (IAM): 使用者、群組、角色、權限策略的定義和實施。 端點與系統安全: 您在虛擬機(VMs)中安裝的作業系統、中介軟體和應用程式的修補與配置。 網路配置: 虛擬防火牆(安全組)、網路隔離(VPC/VNet)、路由表和子網路的規劃。 最重要的一點:所有服務的配置管理(Configuration Management)。…

-

【App 都在偷聽你講話?!】免費遊戲為什麼要你的「麥克風權限」?工程師教你 30 秒揪出手機裡的數據小偷!【Are Apps Eavesdropping?】Why Free Games Need Your Mic Permission? Engineer Shows How to Find Data Thieves in 30 Seconds!

前言摘要段 您是否曾驚訝於手機廣告對話題的精準掌握,從而懷疑 App 正在「偷聽」您的私密對話?資安工程師必須告訴您:真相比您想像中更複雜,也更危險。App 真正執行的行為,是一種結合過度權限、追蹤程式庫(Tracker Library)和數據側寫(User Profiling)的「隱形監聽」。尤其是那些聲稱免費的遊戲與工具 App,它們常以「便利」為誘餌,要求您開放麥克風、相機、甚至簡訊權限,成為潛伏在您手機裡的「數據小偷」。一旦這些數據被竊,您的隱私、人身安全甚至金融資產都將面臨全面威脅。 本篇深度報告將由資深資安工程師【影響視覺科技】團隊,揭露 App 權限背後的數據黑市與經濟學,解析過度權限如何突破作業系統的防線。我們將提供專業嚴謹的權限風險等級劃分,詳解「沙盒機制」與「Tracker Library」的技術概念,並提供一套極為實用且急迫的 30 秒內完成的「手機權限自查 SOP」,讓您立即鎖定並拔除那些不合理的「數位鑰匙」。文章最後將結合圖表整理,為您建立一套主動、高效的手機資安防禦體系。 壹、App 權限危機:你給的不是方便,是數據鑰匙 1.1. 數位時代的都市傳說:App 真的在「偷聽」嗎? 「我才剛和朋友說想買掃地機器人,手機廣告馬上就出現了!」這類驚人巧合,讓許多人堅信手機麥克風在進行全時錄音。 然而,資安工程師的解釋更為精確和陰險:App 不一定在錄音,但它在進行更有效率的數據分析。 原因有二:第一,全時錄音並上傳,流量和電力消耗過大,用戶易於察覺,手機電池會異常發燙;第二,分析「聲音特徵」和「背景音」比分析談話內容更有效率。例如,App 可透過背景音判斷您是否身處辦公室、車內或酒吧,藉此判斷您的作息與消費能力。 因此,真正的威脅不是單純的錄音,而是「隱形監聽」與「數據側寫」的結合。這是一種無聲無息、難以捉摸的數據戰。 1.2. 核心問題:免費 App 到底靠什麼建立數據金流? 如果一個產品是免費的,那麼你,就是產品本身。 免費 App 透過要求過度權限 (Excessive Permission),獲取用戶的敏感數據,再透過以下方式變現: 數據銷售 (Data Brokerage):將您的手機 ID、定位軌跡、App 使用習慣等高價值數據,打包賣給數據掮客(Data Brokers)。這些掮客會將數百萬人的數據整合,建立龐大的用戶數據庫。 精準廣告:為廣告網路提供高度細分的用戶側寫,確保廣告投放的轉化率最高。這讓廣告商能以極高的效率,影響您的購買決策。 駭客經濟:惡意 App 直接竊取金融數據、社交關係圖,販售給犯罪集團,用於發動高額詐騙。 1.3. 名詞釋義:過度權限 (Excessive Permission)…

-

【防盜刷全解析】你也可能成為下一個!全支付盜刷事件揭開台灣電子支付的資安黑洞

📘前言摘要 台灣電子支付(Electronic Payment, EP)的使用率近年來節節攀升,從便利商店、外送平台到電商購物,幾乎人手一個綁定帳戶或信用卡的數位錢包。然而,就在這股「越方便、越依賴」的趨勢背後,潛伏的資安風暴也悄悄成形。 近期,全聯旗下「全支付(PX Pay+)」,這家擁有 674 萬用戶的電子支付巨頭,屢傳用戶遭詐騙集團偽造釣魚網站盜刷的事件。部分用戶在外送平台遭連續 20 筆未授權扣款,損失超過新台幣 8 萬元。事件引起社會譁然,金融監督管理委員會(金管會)也緊急介入,要求全支付於 11 月 17 日前提交重大偶發事件報告。金管會銀行局副局長王允中的警示更直指核心:「若資料遭盜用,電子支付機構原則上都要負責」。 本文由,將從《電子支付機構管理條例》等法規面、駭客的攻擊鏈、責任歸屬判斷,到民眾與企業的全面防禦方案,完整拆解電子支付的安全真相。將以「可懂、可用、可行」的方式,引導您從單純的害怕盜刷,進化到學會主動防盜刷,最終成為一位具備資安意識的行動者。 一、事件背景:全支付盜刷的前因後果 全支付於 2025 年 11 月 6 日正式向金管會通報了重大偶發事件。在此之前,已有多名用戶在社群平台上曝光了令人沮喪的慘痛經歷: 「我使用外送平台時綁定全支付及銀行帳戶扣款,結果在短時間內被連續盜刷 20 筆,總共損失超過新台幣 8 萬元!錢是直接從我綁定的銀行帳戶裡被轉走的。」 網路論壇上也出現了「全支付個資流入暗網販售」的爆料,加劇了公眾的恐慌。 儘管全支付官方否認系統被「直接入侵」,但已公開承認:「疑似有詐騙集團偽造釣魚網站,透過社交工程手法,引導使用者輸入帳號密碼及 OTP(一次性密碼),造成未授權交易。」 金管會銀行局副局長王允中的發言,成為釐清責任的關鍵: 「若用戶資料遭盜用,電子支付機構原則上需負責;除非能證明未有故意或重大過失,或使用者自行輸入 OTP 給他人。」 這場事件暴露出的不只是單純的系統防護漏洞,更凸顯了消費者對「OTP 與法規責任邊界」的認知不足,以及電子支付業者在「使用者行為分析與預警」方面的不足。 二、電子支付的安全法規與責任邊界 要理解盜刷的責任歸屬,我們首先需要掌握幾個關鍵的專業名詞與法規原則。 🧩 名詞解析 名詞 英文簡稱 簡單解釋 電子支付機構 EP 依據《電子支付機構管理條例》取得許可,可提供儲值、轉帳、支付等服務的公司(如全支付)。 OTP One-Time Password 一次性密碼。系統為確認單次交易而生成的短暫密碼。若使用者自行提供給他人,在法規上極可能被認定為「可歸責過失」。…

Got any book recommendations?