前言摘要

在數位時代,網路安全已不再是可有可無的選項,而是企業生存與發展的基石。其中,SSL(Secure Sockets Layer)憑證與其後續演進的 TLS(Transport Layer Security)憑證,正是網路世界中確保資料傳輸安全的關鍵技術。這篇文章將帶您深入探索 SSL/TLS 憑證的奧秘,從其基本運作原理、類型、演進史,到如何在現今複雜的網路環境中有效部署與管理,全面解析其在資訊安全領域的核心地位。我們將透過專業的論述、淺顯易懂的名詞解釋,並輔以權威專家的見解與實際案例,揭示 SSL/TLS 憑證如何有效防範網路攻擊、保護使用者隱私,並提升企業的信任度與品牌形象。無論您是網路管理者、開發者,或是對網路安全有興趣的普羅大眾,這篇文章都將為您提供全面且深入的知識,助您建構一個更安全、更值得信賴的網路環境。

1. SSL/TLS 憑證:網路世界的信任基石

1.1 什麼是 SSL/TLS 憑證?

想像一下,當您在網路上瀏覽網頁、輸入個人資料,甚至進行線上購物時,您的資訊就像一封封信件,在電腦與伺服器之間傳遞。如果這些信件沒有經過加密,那麼任何有心人士都能在傳輸過程中輕易地攔截、竊取或竄改內容,這就好比您寄送的掛號信件被透明的信封裝著,內容一覽無遺。

這時,SSL(Secure Sockets Layer)憑證就如同為這些「信件」加上一道堅固的「加密鎖」,並由一個值得信賴的「第三方郵局」來證明您的身份。更準確地說,SSL/TLS 憑證是一種數位憑證,它利用加密技術在網路伺服器和瀏覽器之間建立起一個加密連結。這個連結確保了所有在兩者之間傳輸的資料都是私密且完整的,不會被第三方監聽或篡改。當您看到網址列前出現一個小鎖圖示,並且網址以 https:// 開頭時,就代表這個網站使用了 SSL/TLS 憑證,您的連線是安全的。

1.2 SSL/TLS 憑證的重要性:為什麼它不可或缺?

SSL/TLS 憑證的重要性,絕不僅限於簡單的加密。它在現代網路環境中扮演著多重關鍵角色:

- 資料加密與保護隱私: 這是 SSL/TLS 最核心的功能。它將使用者輸入的敏感資訊,如信用卡號、登入憑證、個人資料等,轉換為無法被讀取的密文,即使資料在傳輸過程中被攔截,也無法被解讀,有效防止資料外洩與身份盜用。

- 身份驗證與防範釣魚網站: SSL/TLS 憑證由受信任的 憑證頒發機構(Certificate Authority, CA)簽發,CA 會對申請憑證的網站進行不同程度的驗證。這代表當您連線到一個擁有有效 SSL/TLS 憑證的網站時,您可以確信您正在與預期的伺服器進行通訊,而非一個偽造的釣魚網站。這就好比憑證是網站的「數位身份證」,由可靠的機構進行認證。

- 資料完整性: 除了加密,SSL/TLS 還能確保資料在傳輸過程中沒有被惡意修改。它會對傳輸的資料進行雜湊運算,接收端收到資料後會再次計算雜湊值並比對,如果兩者不符,則表示資料已被篡改。

- 提升網站SEO排名: Google 等主流搜尋引擎已明確表示,HTTPS(HTTP Secure)網站會獲得更高的搜尋排名權重。這意味著,使用 SSL/TLS 憑證不僅能提升安全性,也能為網站帶來更多的曝光機會與流量。

- 建立使用者信任與提升品牌形象: 在網路詐騙日益猖獗的今天,使用者對於網站的安全性意識越來越高。一個具備 HTTPS 加密的網站,能夠讓使用者感到安心與信任,進而提升網站的轉換率、降低跳出率,並強化企業的專業形象與品牌價值。

- 符合法規要求: 許多國際與地區性的資料保護法規,例如歐盟的《通用資料保護條例》(GDPR)、美國的《健康保險流通與責任法案》(HIPAA)以及支付卡產業資料安全標準(PCI DSS),都明確要求對敏感資料進行加密傳輸,SSL/TLS 憑證正是符合這些規範的基本工具。

1.3 SSL 與 TLS:演進的里程碑

最初,這項技術被稱為 SSL(Secure Sockets Layer),由網景公司(Netscape)於 1990 年代中期開發。SSL 1.0 版本從未公開發布,隨後推出了 SSL 2.0 和 SSL 3.0。然而,隨著時間推移,SSL 協定被發現存在安全漏洞。

為了改進並標準化這項技術,網際網路工程任務組(Internet Engineering Task Force, IETF)接手了開發工作,並於 1999 年發布了 TLS 1.0(Transport Layer Security),作為 SSL 3.0 的升級版。雖然名稱改變了,但其核心功能與目的保持不變。TLS 在安全性、效率和協定設計方面都進行了顯著的改進。

| 特性 | SSL 3.0 | TLS 1.0 及後續版本 |

| 發布時間 | 1996 年 | 1999 年 (TLS 1.0), 2006 (TLS 1.1), 2008 (TLS 1.2), 2018 (TLS 1.3) |

| 開發組織 | 網景公司(Netscape) | 網際網路工程任務組(IETF) |

| 安全性 | 存在已知漏洞 (如 POODLE 攻擊) | 更強健的加密演算法和更安全的握手過程 |

| 演算法支援 | 支援較舊的加密套件 | 支援更現代、更安全的加密套件 |

| 廢棄狀態 | 已於 2015 年被棄用,不建議使用 | 仍在使用中,TLS 1.2 和 TLS 1.3 為目前主流 |

儘管技術名稱已轉變為 TLS,但由於 SSL 一詞的普及性,許多人仍習慣將這類憑證統稱為「SSL 憑證」。然而,在專業語境下,我們現在所部署和使用的實際上都是 TLS 憑證。目前,TLS 1.2 是最廣泛使用的版本,而最新的 TLS 1.3 則提供了更高的安全性、更快的速度和更精簡的握手過程,正逐漸成為主流。所有網站管理員和組織都應確保其伺服器支援並優先使用最新的 TLS 版本,以應對不斷演變的網路威脅。

2. SSL/TLS 憑證的運作原理剖析

要理解 SSL/TLS 憑證如何保障網路安全,我們需要深入探討其背後的幾個核心密碼學原理和通訊流程。這就好比了解一輛汽車的運行,除了知道它會跑,更要知道引擎、變速箱等零件如何協同運作。

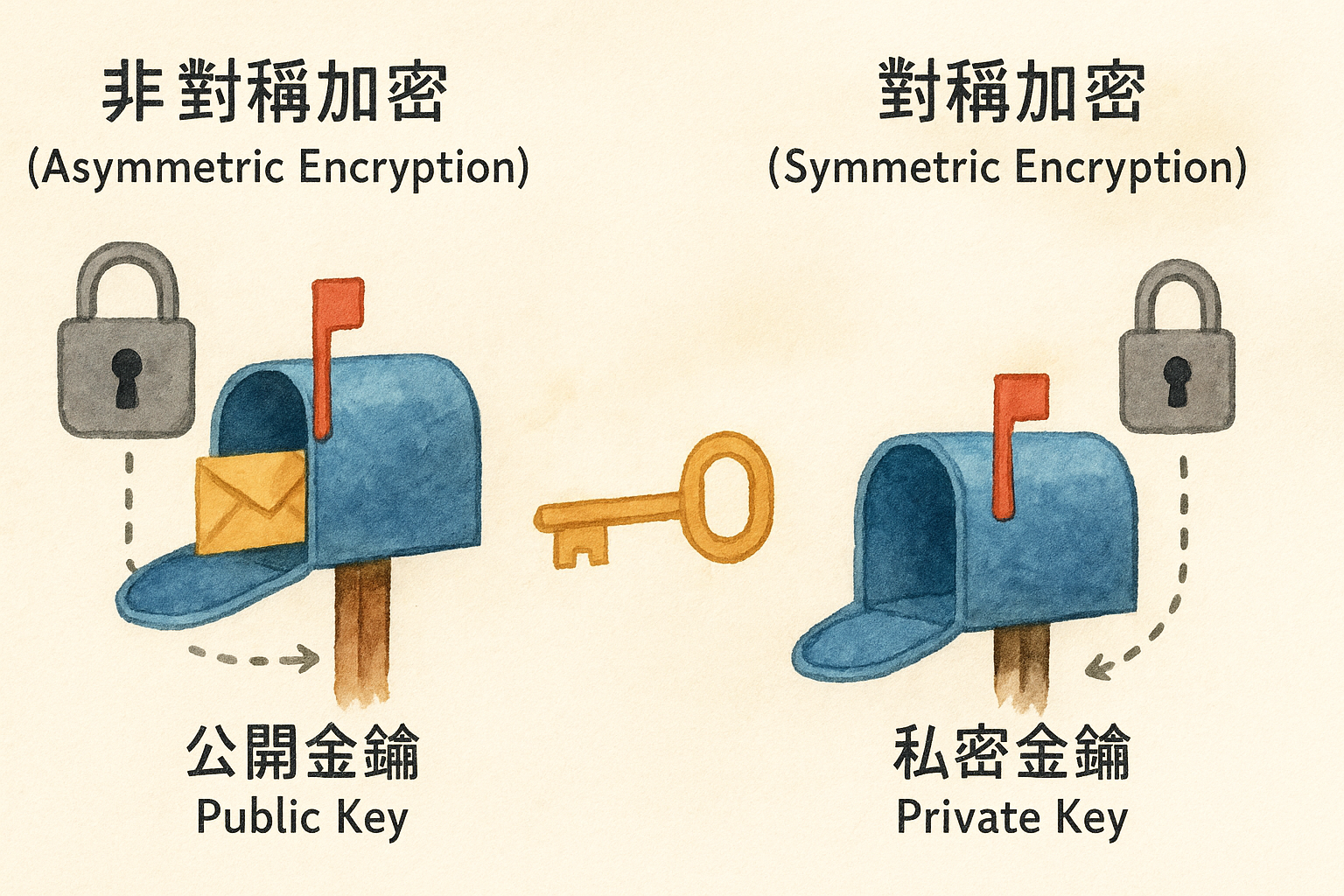

2.1 非對稱加密與對稱加密:安全通訊的兩大支柱

SSL/TLS 的安全性基石,仰賴於兩種不同類型的加密技術的巧妙結合:

- 非對稱加密(Asymmetric Encryption):也稱為公開金鑰加密。它使用一對相關聯的金鑰:公開金鑰(Public Key)和私密金鑰(Private Key)。公開金鑰可以公開給任何人,用於加密資料;私密金鑰必須嚴格保密,用於解密用對應公開金鑰加密的資料。其原理是,用公開金鑰加密的資料只能用對應的私密金鑰解密,反之亦然。這就好比您有一個帶鎖的信箱,您可以把信箱的鑰匙(公開金鑰)分發給所有人,任何人都可以用它把信(加密資料)放進信箱,但只有您手裡的另一把鑰匙(私密金鑰)才能打開信箱取出並閱讀信件。在 SSL/TLS 握手過程中,非對稱加密主要用於:

- 身份驗證:伺服器使用其私密金鑰對資料進行簽章,用戶端則使用伺服器的公開金鑰(從憑證中獲取)來驗證簽章,確認伺服器的身份。

- 安全交換對稱金鑰:非對稱加密雖然安全,但計算成本較高。因此,它主要用於安全地交換更高效的對稱加密金鑰。

- 對稱加密(Symmetric Encryption):這種加密方式只使用一把金鑰,加密和解密都使用同一把金鑰。它的優點是加密和解密速度快,效率高。但挑戰在於如何安全地將這把共享金鑰傳遞給通訊雙方。這就好比您和您的朋友共用一把鎖和一把鑰匙,你們可以用這把鑰匙鎖上一個箱子,然後對方用同一把鑰匙打開。在 SSL/TLS 連線建立後,所有實際的資料傳輸(如網頁內容、表單提交資料)都使用對稱加密。這是因為對稱加密比非對稱加密效率更高,更適合大量資料的傳輸。

SSL/TLS 的高明之處在於,它巧妙地結合了兩者的優點:先利用非對稱加密的安全性來安全地交換對稱加密金鑰,然後再利用對稱加密的高效率來傳輸實際資料。

2.2 雜湊函數與數位簽章:確保資料完整性與來源可信

除了加密,SSL/TLS 還利用了另外兩項關鍵密碼學技術:

- 雜湊函數(Hash Function):雜湊函數是一種單向函數,它能將任意長度的輸入資料轉換為固定長度的唯一輸出(稱為雜湊值、雜湊碼或訊息摘要)。其關鍵特性是:

- 唯一性:即使輸入資料只有微小改變,輸出的雜湊值也會大相逕庭。

- 單向性:無法從雜湊值反推出原始輸入資料。

- 衝突抗性:很難找到兩個不同的輸入產生相同的雜湊值。

這就好比對一份文件蓋上一個「數位指紋」,這個指紋是獨一無二的,文件哪怕只改動一個字,指紋也會完全不同。在 SSL/TLS 中,雜湊函數用於檢查資料的完整性,確保資料在傳輸過程中沒有被篡改。

- 數位簽章(Digital Signature):數位簽章是非對稱加密和雜湊函數的結合應用。它用於驗證數位文件的真實性、完整性和不可否認性。簽章者使用自己的私密金鑰對文件的雜湊值進行加密,生成數位簽章;接收者則使用簽章者的公開金鑰來解密簽章,並將解密後的雜湊值與自己計算的文件雜湊值進行比對。如果一致,則證明文件確實來自簽章者,且未被篡改。SSL/TLS 憑證本身就帶有 憑證頒發機構(CA)的數位簽章。當瀏覽器收到伺服器的 SSL/TLS 憑證時,它會使用預先儲存在瀏覽器或作業系統中的 CA 公開金鑰來驗證憑證上的數位簽章。如果驗證成功,就代表這個憑證確實是由受信任的 CA 簽發,並且沒有被篡改,從而確認了伺服器的身份。

2.3 憑證鏈(Certificate Chain)與信任根(Root of Trust):層層驗證的信任模型

SSL/TLS 的信任模型是建立在一個信任層級結構之上的,這就是憑證鏈的概念。

一個 SSL/TLS 憑證通常不是由根憑證頒發機構(Root CA)直接簽發的。Root CA 的私密金鑰被嚴格保護,通常離線儲存以避免被盜用。相反,Root CA 會簽發中繼憑證頒發機構(Intermediate CA)的憑證,這些 Intermediate CA 再來簽發最終的伺服器憑證。

當您的瀏覽器收到一個伺服器憑證時,它會進行以下驗證過程:

- 驗證伺服器憑證:瀏覽器首先檢查伺服器憑證是否有效,例如是否過期、是否與請求的網域匹配。

- 追溯憑證鏈:接著,瀏覽器會查看伺服器憑證是由哪個 Intermediate CA 簽發的,然後再查看這個 Intermediate CA 憑證是由哪個 Intermediate CA(或 Root CA)簽發的,直到找到一個最終由 Root CA 簽發的憑證。這個路徑就是憑證鏈。

- 驗證信任根:最後,瀏覽器會檢查這個 Root CA 憑證是否在其預先安裝的受信任根憑證儲存區(Trusted Root Certificate Store)中。如果找到,並且憑證鏈上的所有憑證都有效且未被撤銷,那麼瀏覽器就會認為這個伺服器憑證是可信的,並建立安全連線。

信任根(Root of Trust)就是瀏覽器或作業系統中預先儲存的一組根憑證。這些根憑證是由全球少數幾家極其嚴格的 CA 所擁有。它們是整個信任模型的起點,如果一個憑證鏈最終能追溯到一個受信任的根憑證,那麼整個鏈路就被認為是可信的。

「在數位信任的宇宙中,根憑證是我們的北極星。」—— 影響資安

2.4 TLS 握手(Handshake)過程:建立安全連線的關鍵步驟

TLS 握手是客戶端(瀏覽器)和伺服器之間建立安全通訊通道的協商過程。這是一個複雜但至關重要的多步驟流程,涉及多種加密技術的協同工作:

步驟 1:客戶端發送 ClientHello。內容包含支援的 TLS 版本、加密套件列表、亂數。

步驟 2:伺服器發送 ServerHello。內容包含選擇的 TLS 版本、選擇的加密套件、亂數、伺服器憑證、憑證鏈、ServerKeyExchange(如果需要)。

步驟 3:客戶端驗證伺服器憑證,並生成預備主金鑰(Pre-Master Secret),使用伺服器公開金鑰加密後發送給伺服器。

步驟 4:伺服器使用私密金鑰解密預備主金鑰。客戶端和伺服器各自生成主金鑰(Master Secret)和會話金鑰(Session Keys)。

步驟 5:伺服器發送 ChangeCipherSpec 和 Finished 訊息,表示後續通訊將加密。

步驟 6:客戶端發送 ChangeCipherSpec 和 Finished 訊息,表示後續通訊將加密。

步驟 7:加密的應用資料開始傳輸。

下方有簡單文字說明:此流程確保通訊雙方身份被驗證,並建立安全的對稱加密通道。

TLS 握手的主要步驟如下:

- ClientHello:

- 客戶端向伺服器發送「ClientHello」訊息,包含:

- 客戶端支援的最高 TLS 協議版本(如 TLS 1.2, TLS 1.3)。

- 客戶端支援的加密演算法套件列表(Cipher Suites),每種套件都包含金鑰交換演算法、加密演算法、雜湊演算法等。

- 一個隨機數(Client Random),用於後續生成會話金鑰。

- 支援的擴展(如 SNI – Server Name Indication)。

- 客戶端向伺服器發送「ClientHello」訊息,包含:

- ServerHello:

- 伺服器收到 ClientHello 後,從客戶端提供的列表中選擇一個雙方都支援的 TLS 版本和加密套件。

- 伺服器發送「ServerHello」訊息,包含:

- 伺服器選擇的 TLS 協議版本和加密套件。

- 一個隨機數(Server Random)。

- 伺服器的 SSL/TLS 憑證(包含伺服器的公開金鑰)。

- 如果需要,會發送憑證鏈。

- 憑證驗證與金鑰交換:

- 客戶端驗證憑證:客戶端接收到伺服器憑證後,會驗證憑證的有效性:

- 檢查憑證是否過期。

- 檢查憑證的網域名稱是否與當前連線的網域匹配。

- 驗證憑證鏈,確認是否由受信任的 CA 簽發。

- 檢查憑證是否已被撤銷。

- 生成預備主金鑰(Pre-Master Secret):如果憑證驗證成功,客戶端會生成一個「預備主金鑰」的隨機數。這個預備主金鑰會使用伺服器憑證中的公開金鑰進行加密,然後發送給伺服器。

- 伺服器解密預備主金鑰:伺服器收到加密的預備主金鑰後,使用自己的私密金鑰進行解密。

- 客戶端驗證憑證:客戶端接收到伺服器憑證後,會驗證憑證的有效性:

- 生成會話金鑰(Session Keys):

- 現在客戶端和伺服器都擁有了 Client Random、Server Random 和 Pre-Master Secret。它們各自獨立地利用這三個值,通過一個金鑰導出函數計算出相同的主金鑰(Master Secret)。

- 再從主金鑰導出多個會話金鑰(Session Keys),這些金鑰將用於後續的對稱加密通訊(包括加密、解密和訊息認證碼)。

- ChangeCipherSpec 與 Finished:

- 伺服器發送「ChangeCipherSpec」訊息,表示接下來的所有訊息都將使用新協商好的加密金鑰和加密演算法。

- 伺服器接著發送一個「Finished」訊息,這是對前面所有握手訊息的雜湊值進行加密,用於客戶端驗證握手過程沒有被篡改。

- 客戶端接收並驗證伺服器的 Finished 訊息。

- 客戶端也發送自己的「ChangeCipherSpec」和「Finished」訊息。

- 加密通訊開始:

- 至此,TLS 握手完成。客戶端和伺服器之間建立了一個安全、加密的通道。所有後續的應用資料(例如 HTTP 請求和回應)都將使用之前協商好的對稱會話金鑰進行加密和解密,以確保機密性和完整性。

這個複雜的握手過程,確保了通訊雙方的身份被驗證,並且在公開的網路上安全地交換了用於實際資料傳輸的對稱金鑰,為後續的加密通訊奠定了堅實的基礎。

3. SSL/TLS 憑證的種類與選擇

選擇合適的 SSL/TLS 憑證對於網站或應用程式的安全性、成本效益和管理便利性都至關重要。憑證可以根據其驗證等級和保護範圍進行分類。

3.1 依驗證等級區分:DV、OV、EV 憑證的差異與適用情境

憑證的驗證等級越高,表示憑證頒發機構(CA)對申請者的身份驗證過程越嚴格,提供給使用者的信任度也越高。

| 特性 | DV 憑證 (Domain Validation) | OV 憑證 (Organization Validation) | EV 憑證 (Extended Validation) |

| 驗證方式 | 僅驗證網域所有權。通常透過電子郵件驗證或 DNS 記錄驗證。 | 驗證網域所有權,並驗證組織的合法存在及營運資訊(如公司名稱、地址)。 | 最嚴格的驗證方式,除 OV 驗證外,還需深入核實組織的合法性、物理地址、營運狀況,並進行額外的法律和操作驗證。 |

| 顯示方式 | 瀏覽器網址列顯示鎖頭圖示和 https://。點擊憑證資訊僅顯示網域名稱。 |

瀏覽器網址列顯示鎖頭圖示和 https://。點擊憑證資訊會顯示組織名稱。 |

瀏覽器網址列顯示鎖頭圖示、https://,並在某些瀏覽器中直接顯示組織的綠色名稱。 |

| 信任度 | 基本信任,適用於一般網站。 | 較高信任度,可向使用者證明網站背後的組織是真實存在的。 | 最高信任度,提供最直觀的視覺信任標識,極大增強使用者信心。 |

| 申請時間 | 數分鐘至數小時 | 數天至一週 | 數天至數週 |

| 適用情境 | 部落格、個人網站、小型企業網站、資訊型網站等不涉及大量敏感資料交換的網站。 | 電子商務網站、企業官網、企業內部系統、需要顯示組織身份的網站。 | 金融機構、大型電子商務平台、政府機構、銀行、處理高度敏感資料的網站,以建立最高層級的信任。 |

| 成本 | 通常最低廉,甚至有免費選擇(如 Let’s Encrypt)。 | 中等 | 最高昂 |

名詞釋義:

- DV (Domain Validation) 憑證:就像網路上的「門票」,只證明這個網站是這個網域名稱的擁有者所操作,不驗證網站背後的實體身份。

- OV (Organization Validation) 憑證:如同網站的「名片」,它不只驗證網域,還會驗證網站所屬的組織是真實存在的,讓你知道你在跟誰打交道。

- EV (Extended Validation) 憑證:這就像網站的「企業營業執照」,經過最嚴格的審核,確保網站的真實身份無懈可擊,特別適用於金融交易等高度敏感的場合。

3.2 依保護範圍區分:單一網域、萬用字元、多網域憑證

除了驗證等級,憑證還可以根據其保護的網域數量和類型進行分類:

- 單一網域憑證(Single-Domain Certificate):

- 定義:僅能保護一個完整的網域名稱,例如

www.yourcompany.com或blog.yourcompany.com。 - 適用情境:只需要保護一個特定網域的網站或應用程式。

- 優點:通常是成本最低的付費憑證選項。

- 定義:僅能保護一個完整的網域名稱,例如

- 萬用字元憑證(Wildcard Certificate):

- 定義:能夠保護一個網域下的所有一級子網域。例如,一個為

*.yourcompany.com簽發的萬用字元憑證可以同時保護www.yourcompany.com、blog.yourcompany.com、shop.yourcompany.com等。 - 適用情境:擁有多個子網域的企業,可以大幅簡化憑證管理。

- 優點:一次購買,保護多個子網域,成本效益高,管理便捷。

- 限制:通常不能保護二級子網域(如

sub.sub.yourcompany.com)或主網域本身(yourcompany.com),除非設定為同時保護主網域。

- 定義:能夠保護一個網域下的所有一級子網域。例如,一個為

- 多網域憑證(Multi-Domain Certificate) / SAN 憑證(Subject Alternative Name Certificate):

- 定義:可以保護多個完全不同的網域名稱,無論這些網域是否相關。例如,一個多網域憑證可以同時保護

www.siteA.com、blog.siteB.net和app.siteC.org。 - 適用情境:擁有多個不同網域的企業或主機服務提供商。

- 優點:一個憑證管理多個網域,降低管理複雜性。

- 別名:通常也稱為 SAN(Subject Alternative Name)憑證,因為它利用憑證中的 SAN 擴展來列出所有受保護的網域。

- 定義:可以保護多個完全不同的網域名稱,無論這些網域是否相關。例如,一個多網域憑證可以同時保護

3.3 伺服器憑證與用戶端憑證:不同的應用場景

除了上述常見的伺服器 SSL/TLS 憑證,還有一種較少被普通使用者了解但同樣重要的憑證類型:

- 伺服器憑證(Server Certificate):這是我們目前主要討論的類型,用於網站伺服器,驗證伺服器的身份並建立加密通道。

- 用戶端憑證(Client Certificate):也稱為個人憑證或身份憑證。它用於驗證用戶端(例如使用者個人或特定設備)的身份。當伺服器需要對連接的客戶端進行更嚴格的身份驗證時,可以使用用戶端憑證。這在企業內部系統、VPN 連線、或需要高安全級別的應用中較為常見。用戶端憑證通常安裝在使用者電腦或行動裝置上,在與伺服器建立連線時,用戶端會將其憑證發送給伺服器進行驗證。

3.4 免費 SSL 憑證 vs. 付費 SSL 憑證:成本與效益的權衡

選擇 SSL/TLS 憑證時,預算是一個重要考量。目前市場上有免費和付費兩種主要選項:

| 特性 | 免費 SSL 憑證 (如 Let’s Encrypt) | 付費 SSL 憑證 |

| 驗證等級 | 通常僅提供 DV(Domain Validation)憑證。 | 提供 DV、OV、EV 等多種驗證等級。 |

| 頒發機構 | 非營利組織,如 Let’s Encrypt。 | 商業化的 CA,如 Sectigo(原 Comodo)、DigiCert、GeoTrust、GlobalSign 等。 |

| 有效期 | 通常較短,如 Let’s Encrypt 為 90 天,需頻繁續期。 | 通常為 1 年、2 年或 3 年,續期頻率較低。 |

| 技術支援 | 主要依賴社群論壇和線上文檔,無直接一對一的客戶服務。 | 提供專業的客戶服務、技術支援,有些甚至提供中文支援。 |

| 保障 | 無憑證保險或賠償金。 | 部分付費憑證提供一定金額的保險(Warranty),在 CA 憑證簽發錯誤導致損失時提供賠償。 |

| 管理 | 通常需要自動化工具(如 Certbot)來實現自動申請和續期。 | 許多 CA 提供管理平台,方便憑證的申請、續期和管理。 |

| 信任視覺標識 | 與付費 DV 憑證相同,僅顯示鎖頭。 | OV 和 EV 憑證能提供更顯著的信任標識(組織名稱或綠色地址欄)。 |

| 適用情境 | 個人部落格、小型網站、測試環境、預算有限的專案。 | 企業官網、電子商務網站、金融機構、政府網站、需要更高信任度或特定支援的應用。 |

結論: 免費憑證非常適合小型網站或個人專案,它們提供了基本的加密功能和 HTTPS 狀態。然而,對於需要更高信任度、法律實體驗證、專業技術支援或特定商業保障的企業,付費憑證(尤其是 OV 或 EV 憑證)通常是更優的選擇。

3.5 國際憑證頒發機構(CA)的角色與選擇考量

憑證頒發機構(Certificate Authority, CA)是網路信任體系的核心。它們是受信任的第三方實體,負責驗證申請者的身份,並簽發 SSL/TLS 憑證。瀏覽器和作業系統會預先安裝這些 CA 的根憑證,使其簽發的所有憑證都能被信任。

選擇 CA 時,應考慮以下因素:

- 信任度與普及率:選擇廣受瀏覽器和作業系統信任的 CA。這確保您的憑證能在大多數用戶端上被正確識別和信任。

- 憑證類型與驗證等級:CA 提供不同種類(DV, OV, EV)和保護範圍(單一網域、萬用字元、多網域)的憑證。選擇最符合您需求的類型。

- 價格與性價比:比較不同 CA 的價格和所提供的功能(如保險金額、支援服務)。

- 技術支援與服務:良好的技術支援在憑證安裝、配置和故障排除時非常重要。

- 管理平台便利性:一個直觀易用的管理平台能簡化憑證的申請、續期和管理流程。

- CA/瀏覽器論壇成員:一個活躍參與 CA/瀏覽器論壇的 CA,通常表示其在行業標準和安全性方面保持領先。

主流 CA 包括但不限於:

- DigiCert:業界領先的 CA,提供全面的憑證產品線,特別是 EV 憑證和企業級解決方案。

- Sectigo (原 Comodo CA):市場佔有率較高的 CA 之一,提供從個人到企業的多種憑證。

- GlobalSign:歷史悠久的 CA,提供企業級安全解決方案。

- GeoTrust:DigiCert 旗下的品牌,提供中高階的 SSL 憑證。

- Let’s Encrypt:非營利組織,提供免費的 DV 憑證,推動 HTTPS 的普及。

4. SSL/TLS 憑證的生命週期管理與部署

SSL/TLS 憑證並非一勞永逸,它有其生命週期,從申請、安裝、續期到撤銷,每個環節都關乎網站的安全性與可用性。有效的憑證生命週期管理對於企業的數位安全至關重要。

4.1 憑證申請與簽發流程:從 CSR 到安裝

申請 SSL/TLS 憑證的標準流程通常包含以下步驟:

- 生成憑證簽署請求(Certificate Signing Request, CSR):

- 在您的伺服器上生成一個 CSR 檔案。這個檔案包含了您的公開金鑰以及您的網站或組織的相關資訊(如網域名稱、組織名稱、城市、國家等)。

- 重要提示:在生成 CSR 的同時,也會生成對應的私密金鑰(Private Key)。這把私密金鑰是憑證的核心,必須嚴格保密,絕不能洩露。私密金鑰通常儲存在伺服器上,用於加密和解密通訊。

- 提交 CSR 給 CA:

- 將生成的 CSR 檔案內容複製並貼到您選擇的憑證頒發機構(CA)的網站上。

- 您還需要提供一些額外的資訊,根據憑證類型(DV, OV, EV)的不同,CA 會要求不同的驗證資料。

- CA 進行驗證:

- DV 憑證:CA 會透過電子郵件、HTTP 檔案驗證或 DNS 記錄驗證來確認您對網域的所有權。

- OV/EV 憑證:CA 會進行更嚴格的驗證,可能包括電話驗證、查核公司註冊資訊、鄧白氏編碼(D-U-B-S Number)等,以確認組織的真實性和合法性。

- CA 簽發憑證:

- 一旦驗證通過,CA 就會使用其私密金鑰簽署您的公開金鑰和其他資訊,生成最終的 SSL/TLS 憑證(通常是

.crt或.pem格式)。 - CA 還會提供 中繼憑證(Intermediate Certificate)或憑證鏈(Certificate Chain),這是將您的憑證連結到根憑證的必要組成部分。

- 一旦驗證通過,CA 就會使用其私密金鑰簽署您的公開金鑰和其他資訊,生成最終的 SSL/TLS 憑證(通常是

- 下載憑證檔案:

- 您從 CA 下載已簽發的憑證檔案和中繼憑證檔案。

4.2 憑證安裝與設定:常見伺服器配置(Apache, Nginx, IIS)

憑證安裝是關鍵一步,具體步驟因您使用的網頁伺服器軟體而異。這裡以三種常見的伺服器為例:

- Apache 伺服器:

- 將下載的憑證檔案(

.crt或.pem)、中繼憑證檔案和您的私密金鑰檔案上傳到伺服器上安全的位置。 - 編輯 Apache 的 SSL 設定檔(通常位於

httpd.conf或ssl.conf,或在sites-available目錄下建立一個虛擬主機設定檔)。 - 找到或新增

VirtualHost區塊,監聽 443 埠,並配置以下指令:SSLEngine OnSSLCertificateFile /path/to/your_certificate.crt(指向您的主憑證)SSLCertificateKeyFile /path/to/your_private.key(指向您的私密金鑰)SSLCertificateChainFile /path/to/your_intermediate_certificate.crt(指向中繼憑證,或SSLCACertificateFile在較新版本中更常用,用於包含整個憑證鏈)

- 重新啟動 Apache 服務以使配置生效。

- 將下載的憑證檔案(

- Nginx 伺服器:

- 將下載的憑證檔案、中繼憑證檔案和私密金鑰檔案上傳到伺服器上。

- 將您的主憑證和中繼憑證合併成一個檔案(通常是

cat your_certificate.crt intermediate.crt > full_chain.crt)。 - 編輯 Nginx 的設定檔(通常在

/etc/nginx/sites-available/default或您的虛擬主機設定檔中)。 - 找到或新增

server區塊,監聽 443 埠,並配置以下指令:listen 443 ssl;ssl_certificate /path/to/your_full_chain.crt;(指向合併後的憑證鏈檔案)ssl_certificate_key /path/to/your_private.key;(指向您的私密金鑰)ssl_protocols TLSv1.2 TLSv1.3;(建議只啟用最新的安全協議)ssl_ciphers 'EECDH+AESGCM:EDH+AESGCM:AES256+EECDH:AES256+EDH';(配置強加密套件)

- 測試 Nginx 配置 (

sudo nginx -t) 並重新載入 (sudo nginx -s reload)。

- IIS(Internet Information Services)伺服器(Windows):

- 打開 IIS 管理器。

- 在伺服器名稱下,找到「伺服器憑證」。

- 點擊右側的「完成憑證請求」或「導入」。

- 瀏覽並選擇從 CA 下載的憑證檔案(通常是

.cer或.p7b格式)。 - 將憑證導入到 IIS 中。

- 在「網站」下,選擇您要配置的網站。

- 在右側的「繫結」中,新增一個 HTTPS 繫結,選擇 443 埠,並指定剛導入的 SSL 憑證。

4.3 憑證續期與替換:避免憑證過期造成的風險

SSL/TLS 憑證都有有效期(通常為 1-3 年,免費憑證可能只有 90 天)。在憑證過期之前,必須進行續期或替換,否則網站將會顯示安全警告,導致使用者無法正常訪問,嚴重損害企業形象和業務運營。

- 續期(Renewal):通常在憑證到期前 30-90 天,CA 會發送通知提醒您續期。續期流程與首次申請類似,通常也需要生成新的 CSR。

- 替換(Replacement):當憑證資訊需要變更(例如網域名稱變更、組織資訊更新)或發現私密金鑰洩露時,需要重新簽發新的憑證來替換舊的憑證。

- 自動化管理:對於擁有大量網站或憑證的企業,手動管理憑證生命週期效率低下且容易出錯。建議採用自動化工具(如 Let’s Encrypt 的 Certbot、ACME 客戶端)或憑證管理平台來自動化憑證的申請、續期和部署,確保憑證始終在有效期內。

4.4 憑證撤銷(Revocation):當憑證不再安全時的應對措施

憑證撤銷是指將一個原本有效的憑證宣告為無效的過程。當發生以下情況時,憑證應被撤銷:

- 私密金鑰洩露:這是最常見且最嚴重的撤銷原因。一旦私密金鑰被未經授權的人獲取,攻擊者就能偽造網站身份或解密通訊。

- 憑證資訊錯誤:憑證中包含的網域名稱或組織資訊不準確。

- 網站不再使用 HTTPS:如果網站決定不再使用 HTTPS,或者不再需要憑證。

- 憑證被濫用:發現憑證被用於惡意目的。

憑證撤銷列表(Certificate Revocation List, CRL)和 線上憑證狀態協定(Online Certificate Status Protocol, OCSP)是兩種主要的憑證撤銷檢查機制:

- CRL:CA 會定期發布一個包含所有已撤銷憑證序號的列表。瀏覽器會下載這個列表來檢查憑證是否已被撤銷。CRL 的缺點是列表可能很大,且更新不即時。

- OCSP:OCSP 允許瀏覽器即時查詢特定憑證的狀態。當瀏覽器遇到一個憑證時,它可以向 OCSP 伺服器發送一個請求,詢問該憑證是否有效。OCSP 響應通常較小且即時。

為了增強安全性,現在許多 CA 也支持 OCSP Stapling(也稱為 TLS 憑證狀態查詢擴展)。在這種機制下,伺服器會定期從 CA 的 OCSP 伺服器獲取憑證的 OCSP 響應並「釘」在(staple)TLS 握手過程中發送給客戶端。這樣,客戶端就不必單獨向 OCSP 伺服器發送請求,加快了握手速度並保護了使用者隱私。

4.5 憑證監控與自動化管理:提升效率與安全性

憑證監控與自動化管理對於維護大規模網站的安全性至關重要。

- 監控:定期檢查憑證的有效期、OCSP 狀態、憑證鏈是否完整以及是否存在配置錯誤。許多監控工具(如 SSL Labs 的 SSL Server Test、各種線上憑證監控服務)可以幫助您做到這一點。

- 自動化:

- Let’s Encrypt + Certbot:對於 DV 憑證,Certbot 是一款流行的工具,可以自動化憑證的申請、安裝和續期。

- ACME 客戶端:ACME(Automatic Certificate Management Environment)協定是 Let’s Encrypt 使用的標準協定,許多工具都支援它來自動化憑證管理。

- 企業級憑證管理平台:對於複雜的企業環境,專門的憑證管理平台(如 Venafi、AppViewX)可以提供集中的憑證庫、自動化部署、策略控制、監控和報告功能。

有效的生命週期管理不僅可以避免憑證過期造成的服務中斷,還能及時發現並解決安全漏洞,確保網站的長期穩定運行。

5. SSL/TLS 憑證的安全性挑戰與最佳實踐

儘管 SSL/TLS 憑證是網路安全的重要基石,但它並非萬無一失。網路攻擊者不斷演變其攻擊手法,因此,理解潛在的安全挑戰並採取最佳實踐至關重要。

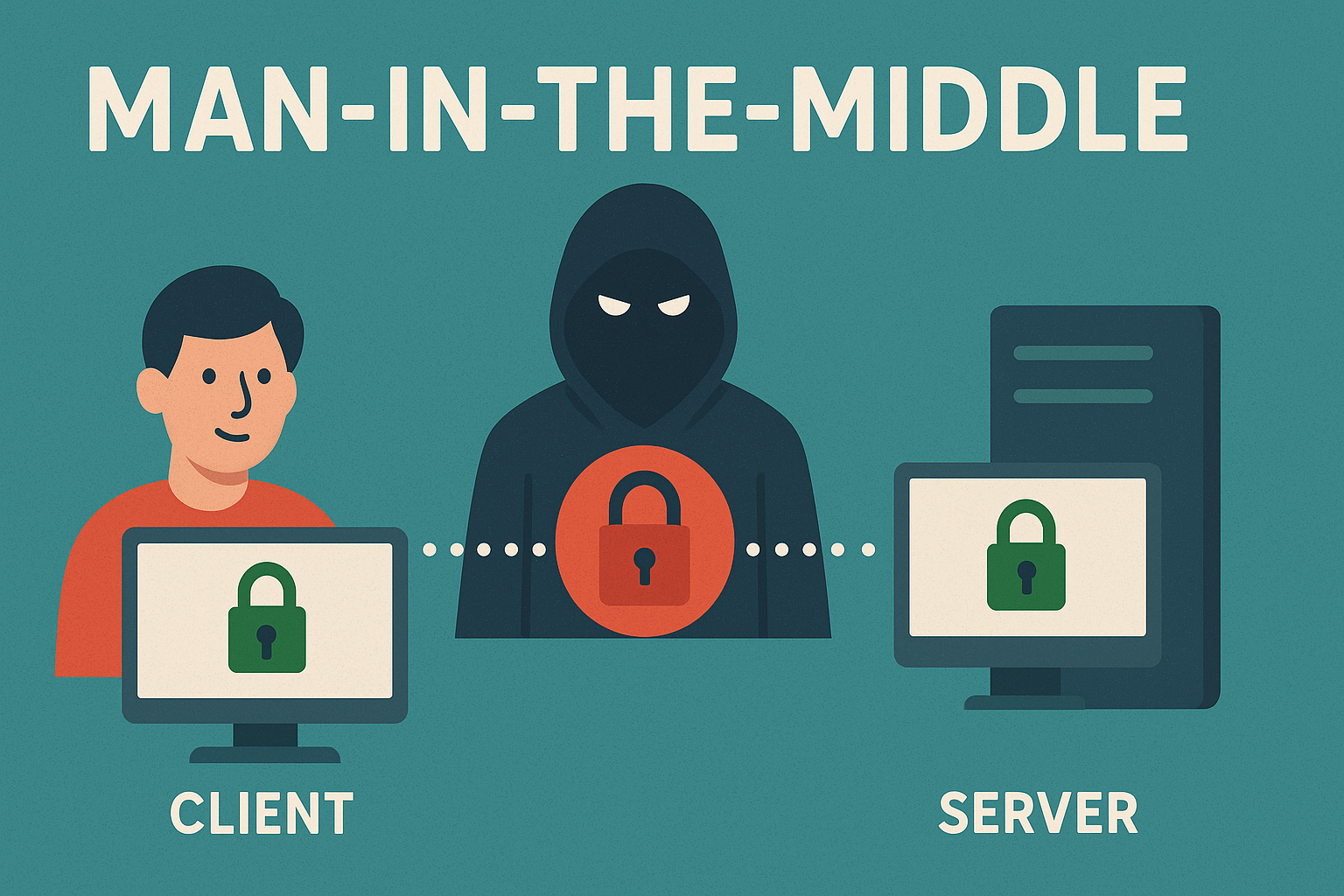

5.1 中間人攻擊(Man-in-the-Middle, MITM)與憑證鎖定(Certificate Pinning)

中間人攻擊(MITM)是指攻擊者截取通訊雙方之間的訊息,並在不被察覺的情況下竊聽、冒充或篡改訊息。在 SSL/TLS 環境中,攻擊者可能會嘗試使用偽造的憑證來欺騙客戶端或伺服器。儘管 CA 簽發的憑證系統旨在防範此類攻擊,但如果攻擊者成功竊取了私密金鑰或誘導 CA 錯誤地簽發了惡意憑證,MITM 仍然可能發生。

為應對 MITM 攻擊,憑證鎖定(Certificate Pinning)是一種進階的安全機制。

- 概念:憑證鎖定是指應用程式(例如手機 App)或瀏覽器在第一次連線到一個伺服器時,會「記住」或「鎖定」該伺服器憑證的公開金鑰、雜湊值或 CA 的公開金鑰。在後續的連線中,應用程式會檢查伺服器提供的憑證是否與之前鎖定的憑證資訊匹配。如果憑證不匹配,即使該憑證是由受信任的 CA 簽發的,應用程式也會拒絕連線,因為這可能意味著存在中間人攻擊。

- 優點:提供了額外的安全層級,特別是在惡意 CA 簽發憑證或憑證被竊取的情況下。

- 挑戰:實施憑證鎖定需要謹慎,因為如果鎖定的憑證過期或需要更換,應用程式將無法連接到伺服器,除非應用程式本身也被更新。這會增加維護複雜性,因此通常僅在對安全性要求極高的特定應用中才使用,如金融應用。

5.2 弱加密演算法與協定降級攻擊:保持更新的重要性

惡意攻擊者可能會利用 SSL/TLS 協議中較舊、較弱的加密演算法或協議版本進行攻擊。

- 弱加密演算法:隨著計算能力的提升和密碼學研究的進展,某些曾經被認為安全的加密演算法(如 RC4、DES、3DES)現在已被證明存在漏洞,容易被破解。如果伺服器仍允許使用這些弱加密演算法,攻擊者可能會強制連線使用這些脆弱的演算法來解密通訊。

- 協定降級攻擊(Protocol Downgrade Attack):攻擊者可能會嘗試誘導客戶端和伺服器使用舊版且存在已知漏洞的 TLS 協議(如 TLS 1.0 或 TLS 1.1),即使雙方都支援更安全的最新版本(如 TLS 1.2 或 TLS 1.3)。例如,著名的 POODLE 攻擊就是一種針對 SSL 3.0 的降級攻擊。

最佳實踐:

- 禁用舊版協議:伺服器應禁用所有舊版、不安全的 TLS 協議(如 SSL 2.0, SSL 3.0, TLS 1.0, TLS 1.1),僅支援並優先使用最新的 TLS 1.2 和 TLS 1.3。

- 配置強加密套件:只允許使用強大、安全的加密套件(Cipher Suites),例如基於 AES-GCM 或 ChaCha20-Poly1305 的前向保密(Forward Secrecy)加密套件。定期審查並更新伺服器的加密配置。

- 定期掃描:使用 SSL Labs 的 SSL Server Test 等工具定期掃描您的伺服器,檢查其 TLS 配置是否安全,是否存在已知漏洞。

5.3 DNSSEC 與 CAA 記錄:強化憑證頒發的安全性

除了憑證本身的安全性,憑證頒發的過程也可能成為攻擊的目標。

- DNSSEC(Domain Name System Security Extensions):DNSSEC 是對域名系統(DNS)的擴展,通過數位簽章來驗證 DNS 數據的真實性和完整性。這可以防止 DNS 投毒(DNS Poisoning)攻擊,即攻擊者將使用者導向惡意網站。雖然 DNSSEC 本身不直接加密流量,但它確保了網域名稱解析的安全性,間接提升了憑證頒發的安全性,因為 CA 在簽發憑證前需要確信它正在為正確的網域簽發憑證。

- CAA 記錄(Certification Authority Authorization):CAA 記錄是一種 DNS 資源記錄,允許網域所有者指定哪些 CA 被授權為其網域簽發憑證。如果 CA 收到一個為某網域簽發憑證的請求,但該網域的 CAA 記錄中沒有列出該 CA,則該 CA 不應簽發憑證。

- 優點:CAA 記錄為網域所有者提供了一種額外的控制層,可以減少憑證被錯誤簽發的風險,例如因為惡意 CA 或 CA 內部失誤而錯誤簽發憑證。

- 影響:所有 CA 都被要求在簽發憑證前檢查 CAA 記錄。這為網域安全增加了一個重要保障。

5.4 HSTS(HTTP Strict Transport Security):強制 HTTPS 連線

HSTS(HTTP Strict Transport Security)是一種安全策略機制,用於強制瀏覽器始終透過 HTTPS 連線到特定網站,即使使用者輸入的是 http://。

- 運作方式:當瀏覽器首次透過 HTTPS 成功連線到支援 HSTS 的網站時,伺服器會在回應頭中發送一個 HSTS 標頭。這個標頭告訴瀏覽器在未來的一段時間內(

max-age參數指定),無論使用者如何輸入網址,都應該強制使用 HTTPS 連線。瀏覽器會將此資訊儲存起來。 - 優點:

- 防範降級攻擊:有效防止攻擊者嘗試將 HTTPS 連線降級為不安全的 HTTP 連線。

- 防止 Cookie 劫持:由於強制 HTTPS,可以防止透過不安全的 HTTP 連線竊取會話 Cookie。

- 提升效能:避免了從 HTTP 到 HTTPS 的 301 重定向,減少了延遲。

- 實踐:在網頁伺服器配置中添加 HSTS 標頭,例如在 Nginx 中:add_header Strict-Transport-Security “max-age=31536000; includeSubDomains; preload”;preload 參數允許網站被加入到瀏覽器的 HSTS preload list 中,這樣即使是首次訪問,瀏覽器也會直接嘗試 HTTPS 連線。

5.5 憑證透明度(Certificate Transparency, CT):公開監控憑證頒發

憑證透明度(Certificate Transparency, CT)是一項公共記錄機制,旨在透過公開記錄所有新頒發的 SSL/TLS 憑證,來提高憑證生態系統的透明度和安全性。

- 運作方式:CA 在簽發憑證後,必須將憑證的資訊提交到一個或多個公開的、只允許追加的 CT 日誌伺服器。這些日誌伺服器會儲存憑證的公開資訊,並提供一個公共的介面供任何人查詢。

- 優點:

- 發現惡意憑證:網站所有者或安全研究人員可以透過 CT 日誌監控為其網域簽發的所有憑證,如果發現有未經授權或惡意簽發的憑證,可以及時採取行動。

- 提升 CA 責任制:CT 迫使 CA 在簽發憑證時更加謹慎,因為所有簽發的憑證都會被公開記錄和審計。

- 瀏覽器要求:現在,主流瀏覽器(如 Chrome)要求符合 EV 和 OV 標準的憑證必須被記錄到 CT 日誌中,否則會被視為無效。

- 影響:CT 已經成為現代 SSL/TLS 生態系統不可或缺的一部分,顯著提升了整體安全性。

5.6 嚴謹的金鑰管理策略:保護私鑰安全

私密金鑰是 SSL/TLS 安全的命脈。一旦私密金鑰洩露,攻擊者就可以冒充您的網站,解密所有加密流量,並進行中間人攻擊。因此,嚴謹的金鑰管理是 SSL/TLS 安全最重要的最佳實踐之一。

- 金鑰生成:應在安全環境中生成私密金鑰,並確保其熵值(隨機性)足夠高。

- 金鑰儲存:

- 私密金鑰應儲存在伺服器上最安全的位置,並設定嚴格的檔案權限,只允許必要的進程訪問。

- 考慮使用 硬體安全模組(Hardware Security Module, HSM)或可信平台模組(Trusted Platform Module, TPM)來儲存私密金鑰。HSM 和 TPM 是專用的硬體設備,用於安全地儲存和處理加密金鑰,提供最高級別的保護,防止私鑰被盜或複製。

- 金鑰備份:私密金鑰的備份應加密並儲存在安全的位置,以防伺服器故障。

- 金鑰輪換:定期更換私密金鑰,即使金鑰沒有洩露也應如此。這限制了如果金鑰在未來被洩露,攻擊者可以利用該金鑰進行攻擊的時間窗口。

- 安全傳輸:在不同系統之間傳輸私密金鑰時,必須使用安全的傳輸方式(如 SCP、SFTP 透過 SSH)。

- 訪問控制:嚴格限制能夠訪問伺服器上私密金鑰的人員。

6. SSL/TLS 憑證在不同應用場景的實踐

SSL/TLS 憑證的應用遠不止於網站瀏覽,它已深入到各種網路通訊和資料交換的環節,成為確保數位資產安全的基礎設施。

6.1 網站 HTTPS 化:SEO 與使用者信任的雙贏

這是 SSL/TLS 最廣泛的應用。將網站從 HTTP 升級到 HTTPS 不僅是最佳安全實踐,也是現代網路運營的必然要求。

- 提升搜尋引擎排名:Google 早在 2014 年就將 HTTPS 作為搜尋排名的一個信號。這意味著,具備 HTTPS 的網站相較於 HTTP 網站,有機會獲得更好的搜尋可見度。

- 建立使用者信任:瀏覽器對 HTTPS 網站的綠色鎖頭和

https://標識,以及對 HTTP 網站的「不安全」警告,極大地影響著使用者的信任感。特別是對於電子商務網站和需要登入的平台,HTTPS 是建立信任的基石。 - 保護數據安全:確保使用者輸入的任何資訊(登入憑證、個人資料、支付資訊)在傳輸過程中不被竊聽或篡改。

- 支持新技術:許多現代網頁技術和瀏覽器功能(如 Service Workers、HTTP/2、地理定位 API)都要求網站必須使用 HTTPS。

6.2 API 安全:保護應用程式間的資料交換

在現代應用程式架構中,特別是微服務和前後端分離的架構下,應用程式介面(API)之間的通訊頻繁且至關重要。SSL/TLS 是保護這些 API 通訊的標準方式。

- 資料機密性與完整性:確保 API 呼叫中傳輸的敏感數據(如使用者資料、交易訊息)不被未經授權的實體竊取或篡改。

- 端點驗證:透過伺服器憑證驗證 API 服務的真實性,防止應用程式連接到惡意的仿冒 API。在某些高安全要求的場景下,API 消費者甚至可以使用客戶端憑證來向 API 服務進行身份驗證,實現雙向認證(Mutual TLS, mTLS),極大提升安全性。

- 法規遵循:許多行業法規,如金融服務和醫療保健,要求所有敏感資料的傳輸都必須加密,API 也不例外。

6.3 IoT 設備安全:確保物聯網通訊的隱私與完整性

隨著物聯網(IoT)設備的普及,從智慧家居到工業感測器,這些設備之間的通訊安全變得越來越重要。SSL/TLS 憑證也成為保護 IoT 設備通訊的關鍵。

- 設備身份驗證:每個 IoT 設備都可以擁有自己的數位憑證,用於向伺服器或其他設備證明其合法身份。這有助於防止未經授權的設備連接到網路或假冒合法設備。

- 數據加密:確保從 IoT 設備發送到雲端平台或從雲端發送給設備的數據(如感測器數據、控制指令)在傳輸過程中是加密的。

- 軟體更新安全:透過 SSL/TLS 確保設備韌體更新的完整性和來源可信,防止惡意軟體更新。

- 輕量級 TLS (DTLS, TinyTLS):為了適應 IoT 設備資源受限的特性,也發展出一些輕量級的 TLS 變體,如 DTLS (Datagram TLS) 適用於 UDP 通訊,以及針對極端資源受限設備的 TinyTLS。

6.4 郵件加密:保障電子郵件的機密性

雖然電子郵件本身通常不直接使用瀏覽器,但郵件伺服器之間以及郵件客戶端與伺服器之間的通訊,也廣泛採用 SSL/TLS 進行加密。

- SMTP over TLS / POP3S / IMAPS:現代郵件伺服器和客戶端會使用 TLS 來保護郵件傳輸的安全性。當您使用

smtps(465 端口)、pop3s(995 端口) 或imaps(993 端口) 連接到郵件伺服器時,您的郵件內容和登入憑證都會被加密。 - 郵件閘道安全:企業內部與外部郵件伺服器之間的通訊也可以透過 TLS 進行保護,防止郵件內容在傳輸途中被竊聽。

6.5 內部網路與 VPN 安全:企業內部通訊的防護

即使在企業內部網路,SSL/TLS 也扮演著重要角色,尤其是在遠端工作和雲端服務日益普及的今天。

- 內部網站與應用程式:許多企業的內部網頁應用程式、內部知識庫、專案管理工具等,也應部署 SSL/TLS 憑證以保護員工之間傳輸的敏感數據。

- VPN (Virtual Private Network):許多 VPN 解決方案,特別是 SSL VPN (或 TLS VPN),正是利用 SSL/TLS 來建立加密的隧道,讓遠端使用者可以安全地連接到企業內部網路。這確保了遠端工作者的數據在公共網路上傳輸時的機密性和完整性。

- 檔案共享與儲存:企業內部網路磁碟機、檔案共享伺服器,以及與雲端儲存服務的同步,也應透過 SSL/TLS 加密通道進行,以防止未經授權的訪問和數據洩露。

7. SSL/TLS 憑證與法規遵循

在當今的數位世界中,資料保護和隱私已不再僅僅是技術問題,更是法律和合規性要求。SSL/TLS 憑證作為資料加密和身份驗證的基石,對於企業遵守各類法規至關重要。

7.1 GDPR、HIPAA 等法規對資料保護的要求

- GDPR (General Data Protection Regulation – 歐盟通用資料保護條例):

- GDPR 是歐盟的一項嚴格資料保護法規,對個人資料的收集、處理、儲存和傳輸制定了嚴格規範。

- 要求:GDPR 強調「設計上的隱私」(Privacy by Design)和「預設隱私」(Privacy by Default),要求企業採取適當的技術和組織措施來保護個人資料。雖然 GDPR 沒有明確指定必須使用 SSL/TLS,但加密傳輸是保護數據機密性和完整性的基本要求。任何在網路上傳輸個人資料的行為,若沒有透過 SSL/TLS 加密,將很難符合 GDPR 的資料保護原則,可能面臨巨額罰款。

- 影響:對於所有處理歐盟公民個人資料的網站和服務,無論其位於何處,都必須確保資料傳輸的安全性,SSL/TLS 是實現這一目標的關鍵技術措施。

- HIPAA (Health Insurance Portability and Accountability Act – 美國健康保險流通與責任法案):

- HIPAA 旨在保護美國患者的健康資訊隱私。

- 要求:HIPAA 要求所有醫療保健組織在傳輸電子受保護健康資訊(ePHI)時必須進行加密。

- 影響:對於處理患者醫療記錄、預約系統或遠程醫療服務的網站和應用程式,使用 SSL/TLS 憑證來保護數據傳輸是強制性的,以避免法律責任和罰款。

7.2 支付卡產業資料安全標準(PCI DSS)與 SSL/TLS

PCI DSS (Payment Card Industry Data Security Standard – 支付卡產業資料安全標準) 是由主要信用卡品牌(如 Visa, MasterCard, American Express 等)共同建立的一套安全標準,適用於所有處理、儲存或傳輸信用卡資訊的組織。

- 要求:PCI DSS 的要求 4 條明確指出:「在開放的公共網路中,對持卡人資料的所有傳輸必須使用強加密。」

- 雖然較舊的 PCI DSS 版本允許使用 SSL/TLS 的某些版本(如 TLS 1.0),但由於安全漏洞的發現,PCI SSC (Payment Card Industry Security Standards Council) 已明確要求在 2018 年 6 月 30 日之後,所有組織必須停止使用 SSL 和早期版本的 TLS (TLS 1.0 和 TLS 1.1),改用更安全的 TLS 1.2 或更高版本。

- 影響:任何處理線上支付的電子商務網站或應用程式,都必須確保其伺服器使用最新且安全的 TLS 版本。未能遵守 PCI DSS 可能導致巨額罰款、喪失處理支付卡的能力,甚至品牌聲譽受損。這意味著,選擇一個可靠的 CA 簽發的 SSL/TLS 憑證,並確保伺服器配置支援最新的 TLS 版本和強加密套件,對於符合 PCI DSS 是不可或缺的。

7.3 產業最佳實踐與合規性審計

除了具體法規,許多產業協會和標準組織也會發布相關的最佳實踐指南,其中往往包含對加密通訊的要求。

- 網路安全框架(如 NIST Cybersecurity Framework):許多國家機構和企業會參考這些框架來建立其安全策略。這些框架通常會將加密作為數據保護的核心要素。

- 定期安全審計:企業應定期進行安全審計和漏洞評估,檢查其 SSL/TLS 配置是否符合最新的安全標準和法規要求。這包括檢查憑證的有效期、所使用的 TLS 版本、加密套件強度、是否存在弱點,以及私密金鑰的管理是否安全。

- SSL/TLS 憑證管理系統:對於大型企業,部署專門的 SSL/TLS 憑證管理系統有助於自動化憑證的生命週期管理,確保所有憑證都符合內部安全策略和外部法規要求。

總之,SSL/TLS 憑證不僅僅是一項技術工具,它更是企業在數位世界中履行其對客戶、合作夥伴和監管機構的責任的體現。未能適當部署和管理 SSL/TLS 憑證,可能導致嚴重的法律後果、財務損失和聲譽損害。

8. SEO 優化與 SSL/TLS 憑證

在競爭激烈的數位行銷領域,搜尋引擎優化(SEO)是提升網站可見度的關鍵。SSL/TLS 憑證與 HTTPS 加密不僅關乎安全性,更與網站的 SEO 表現息息相關。

8.1 HTTPS 對搜尋引擎排名的影響

Google 早在 2014 年就明確宣布,HTTPS 是一個輕量的排名信號。雖然這並非唯一的決定因素,但它確實對搜尋排名有正向影響。隨著時間的推移,HTTPS 的重要性在 Google 的演算法中逐漸提升。

- 作為排名信號:Google 鼓勵所有網站都轉向 HTTPS,將其視為提供更安全網路環境的一部分。因此,HTTPS 網站在相同內容品質和優化程度下,可能比 HTTP 網站獲得輕微的排名優勢。

- 提升使用者體驗:當使用者點擊搜尋結果時,如果進入一個安全的 HTTPS 網站,會感到更安心。反之,如果網站仍是 HTTP,瀏覽器可能會顯示「不安全」警告,這會增加跳出率,進而影響網站的整體使用者體驗指標,間接影響 SEO。

- 加速網站載入速度(HTTP/2):許多伺服器配置和現代瀏覽器在支援 HTTP/2 時,都要求底層連線是加密的(即 HTTPS)。HTTP/2 協議引入了多工、伺服器推送等功能,可以顯著提高網站的載入速度。而網站速度是 Google 重要的排名因素之一。因此,透過 HTTPS 啟用 HTTP/2,可以間接提升 SEO。

8.2 轉換至 HTTPS 的 SEO 考量與實踐

對於已經運行了一段時間的 HTTP 網站,轉換到 HTTPS 需要謹慎規劃,以避免對 SEO 產生負面影響。

- 購買並安裝 SSL/TLS 憑證:選擇合適的憑證類型(DV, OV, EV),並正確安裝到您的網頁伺服器。

- 設定 301 重新導向:這是最關鍵的一步。您需要設定所有 HTTP 頁面到對應的 HTTPS 頁面的 301 永久重新導向。這確保了搜尋引擎將舊的 HTTP 頁面權重傳遞到新的 HTTPS 頁面,同時也將所有來自外部的 HTTP 連結無縫導向到新地址。

- 例如,訪問

http://www.yourcompany.com/page1會自動導向到https://www.yourcompany.com/page1。

- 例如,訪問

- 更新站內連結與資源:

- 將網站所有內部連結(包括導航菜單、內容中的連結、圖片、CSS、JavaScript 檔案等)從絕對的

http://替換為相對路徑或絕對的https://路徑。 - 檢查是否有任何「混合內容」(Mixed Content)問題,即 HTTPS 頁面上載入了來自 HTTP 源的資源(如圖片、腳本)。這會導致瀏覽器顯示安全警告,影響使用者體驗。務必將所有資源都透過 HTTPS 載入。

- 將網站所有內部連結(包括導航菜單、內容中的連結、圖片、CSS、JavaScript 檔案等)從絕對的

- 更新網站地圖(Sitemap):生成新的

sitemap.xml檔案,其中包含所有 HTTPS 網址,並將其提交到 Google Search Console(以前的 Google 網站管理員工具)。 - 更新 Google Search Console 設定:在 Google Search Console 中,將您的 HTTPS 網站添加為一個新的資源,並將舊的 HTTP 網站保留一段時間。

- 更新 robots.txt:確保

robots.txt檔案沒有阻止搜尋引擎抓取您的 HTTPS 頁面。 - 更新其他平台連結:更新在社交媒體、外部引薦網站、廣告平台等地方的網站連結,確保它們都指向 HTTPS 版本。

- 監控流量與索引情況:在轉換後,密切監控網站流量、搜尋排名以及 Google Search Console 中的索引報告,及時發現並解決潛在問題。

8.3 常見的 HTTPS 遷移問題與解決方案

- 混合內容(Mixed Content)警告:

- 問題:HTTPS 頁面嘗試載入 HTTP 資源(圖片、腳本、樣式表等)。

- 解決方案:確保所有資源都使用相對路徑或 HTTPS 絕對路徑。使用開發者工具檢查並修復。可以使用內容安全策略(CSP)來阻止或報告混合內容。

- 重複內容(Duplicate Content)問題:

- 問題:如果沒有正確設定 301 重新導向,搜尋引擎可能會將 HTTP 和 HTTPS 版本視為兩個獨立的網站,導致內容重複。

- 解決方案:正確實施 301 重新導向。

- 憑證過期或配置錯誤:

- 問題:憑證過期、憑證鏈不完整、私密金鑰遺失、使用弱加密演算法等。

- 解決方案:定期監控憑證有效期,自動化續期。使用 SSL Labs 等工具檢查憑證配置。

- 流量暫時下降:

- 問題:在轉換初期,由於搜尋引擎重新抓取和索引,可能會出現暫時的流量波動。

- 解決方案:這是正常的。只要正確執行了 301 重新導向,通常會在幾週內恢復。保持耐心並持續監控。

- 內部連結未更新:

- 問題:網站內部仍有大量 HTTP 連結,導致額外的重新導向,影響載入速度和爬蟲效率。

- 解決方案:使用資料庫查詢或專業工具批量更新內部連結。

總之,HTTPS 不僅是網路安全的基本要求,也是現代 SEO 策略中不可或缺的一部分。透過正確實施 HTTPS 並妥善管理 SSL/TLS 憑證,企業可以在提升網站安全性的同時,也能獲得更好的搜尋引擎表現和使用者信任。

9. FAQ:消費者採用我們服務可能常見的疑問

我們整理了一些客戶在考慮採用 SSL/TLS 相關服務時可能提出的問題,並提供簡潔明瞭的解答。

Q1:為什麼我的網站需要 SSL/TLS 憑證?沒有它會怎樣?

A1:您的網站需要 SSL/TLS 憑證來加密數據傳輸,保護使用者隱私(例如登入資訊、信用卡號),並驗證網站的真實性,防止釣魚網站。如果沒有它,瀏覽器會將您的網站標記為「不安全」,嚴重損害客戶信任和品牌形象;同時,您的網站搜尋排名也會受到負面影響。

Q2:免費的 SSL 憑證和付費的 SSL 憑證有什麼區別?我該怎麼選?

A2:免費憑證(如 Let’s Encrypt)通常提供網域驗證(DV),只確認您擁有該網域,適合個人部落格或小型網站。付費憑證則提供更多驗證等級(如組織驗證 OV 和延伸驗證 EV),能顯示您的公司名稱,提供更高的信任度,並通常附帶專業技術支援和潛在保險。如果您是企業網站、電子商務平台或處理敏感數據,建議選擇付費的 OV 或 EV 憑證以提升公信力。

Q3:我的網站已經是 HTTPS 了,為什麼還會看到「不安全」的警告?

A3:這通常是「混合內容(Mixed Content)」問題造成的。表示您的 HTTPS 網頁中,載入了一些透過不安全 HTTP 連結的圖片、CSS、JavaScript 或其他資源。瀏覽器為了安全會發出警告。您需要檢查並將這些資源的連結都改為 https:// 或使用相對路徑。

Q4:SSL 憑證過期了會怎樣?會影響我的網站嗎?

A4:SSL 憑證一旦過期,您的網站將無法建立安全的 HTTPS 連線。瀏覽器會向訪客顯示嚴重警告頁面,提示「您的連線不是私人連線」或類似訊息,導致訪客無法進入您的網站。這會造成嚴重的流量流失、客戶不信任以及品牌聲譽受損。所以,務必在憑證到期前及時續期。

Q5:憑證鎖定(Certificate Pinning)是什麼?我的網站需要它嗎?

A5:憑證鎖定是一種進階的安全機制,它讓應用程式「記住」並只信任特定伺服器憑證或 CA 的公開金鑰。這能有效防範更複雜的中間人攻擊(MITM)。一般而言,對於大多數網站並不強制需要,因為它會增加維護複雜性。但對於安全性要求極高的金融、支付或敏感應用程式,可以考慮導入。

Q6:我更換了 SSL 憑證,為什麼 Google 搜尋排名會下降?

A6:這可能是因為在切換到 HTTPS 後,沒有正確設定 301 永久重新導向,導致搜尋引擎將您的 HTTP 和 HTTPS 頁面視為重複內容。也可能是內部連結沒有更新,或存在混合內容問題。請確保所有舊的 HTTP 連結都正確 301 導向到新的 HTTPS 連結,並更新所有站內資源為 HTTPS。

Q7:除了網站,SSL/TLS 還能用在什麼地方?

A7:SSL/TLS 的應用非常廣泛。它不僅用於網站加密,也用於保護應用程式介面(API)之間的通訊、物聯網(IoT)設備的數據傳輸、電子郵件客戶端與伺服器的通訊,以及企業的VPN 連線和內部網路安全,確保各類數位數據的機密性與完整性。

Q8:影響資安能為我的企業提供哪些 SSL/TLS 相關服務?

A8:影響資安提供從 SSL/TLS 憑證的選型建議、申請、安裝配置、生命週期管理到高級安全加固服務的全方位解決方案。我們能幫助您選擇最適合的憑證、無縫完成 HTTPS 遷移、解決混合內容問題,並根據您的需求提供憑證監控與自動化服務,確保您的網站和應用程式始終保持最高安全標準。

10. 結語:影響資安,助您築起堅不可摧的數位防線

從數據加密到身份驗證,從提升搜尋排名到贏得客戶信任,SSL/TLS 憑證已然成為數位世界中不可或缺的信任基石。它不僅是技術層面的安全工具,更是企業在資訊爆炸時代中,向使用者展現負責任態度、承諾資料保護的強力宣言。在不斷演進的網路威脅面前,僅僅部署一個憑證是遠遠不夠的,持續的監控、及時的更新、嚴謹的私密金鑰管理,以及對最新安全協議的採納,才是確保網路資產安全的長久之計。

面對複雜多變的網路安全挑戰,專業的協助力能讓您事半功倍。影響資安專注於提供領先的資訊安全解決方案,深耕 SSL/TLS 領域。我們不僅提供高品質的 SSL/TLS 憑證服務,更將憑證的生命週期管理、伺服器配置優化、安全漏洞掃描,乃至於符合最新的國際法規要求,融入到我們的專業服務之中。

讓您的數位資產受到最嚴密的保護,讓您的客戶在每一次點擊中都能感受到信任與安心。選擇影響資安,讓您的網路安全無懈可擊!立即聯絡我們,為您的數位世界築起堅不可摧的防線!

💡 想要偵測企業或公司網站有什麼資安漏洞嗎?

立即與我們聯繫,由專業團隊為您量身打造屬於您的安全堡壘。

📝 【立即填寫諮詢表單】我們收到後將與您聯繫。

LINE:@694bfnvw

📧 Email:effectstudio.service@gmail.com

📞 電話:02-2627-0277

🔐專屬您的客製化資安防護 —

我們提供不只是防禦,更是數位韌性打造

資安不是等出事才處理,而是該依據每間企業的特性提早佈局。

在數位時代,資安不再只是「大企業」的專利,而是每個品牌都必須重視的底層競爭力。

在數位時代,資安不再只是「大企業」的專利,而是每個品牌都必須重視的底層競爭力。

我們深知,每一家企業的規模、產業環境與運作流程都截然不同,我們能協助您重新盤點體質,從風險控管、技術部署到團隊培訓,全方位強化企業抗壓能力,打造只屬於您公司的資安防護方案,

從今天開始降低未爆彈風險。不只防止攻擊,更能在變局中穩健前行,邁向數位未來。

為什麼選擇我們?

✅ 量身打造,精準對應您的風險與需求

我們不提供千篇一律的方案,而是深入了解您的業務與系統架構,設計專屬的防護藍圖。

✅ 細緻專業,從技術到人員全方位防護

結合最新科技與實務經驗,不僅守住系統,更提升整體資安韌性。

✅ 透明溝通,專人服務無縫對接

每一步都有專屬顧問協助,確保您能理解每項風險與解決方案。

本文由影響視覺科技資安專家團隊撰寫,如需轉載請註明出處。更多資安知識分享,請關注我們的官方網站。

Leave a Reply