在數位化浪潮席捲全球的今日,企業最大的資安風險,或許並非來自於深奧的程式碼漏洞,而是源於最熟悉也最難防範的——人性。根據 Verizon 的《2024 年資料外洩調查報告》指出,高達 74% 的資料外洩事件涉及人為因素,而「社交工程」正是利用人性弱點進行攻擊的頭號利器。本文將為您進行一場深度剖析,從社交工程的定義與心理學基礎出發,系統性地拆解其攻擊的完整生命週期與多變手法,包括網路釣魚 (Phishing)、商業郵件詐騙 (BEC) 乃至結合 AI 的新型態威脅。

本文不僅僅是理論探討,更將引用 Gartner、Statista 等權威機構的數據與真實案例,提供具體、可行的防禦策略。我們將從個人層面的「警覺性培養」談到企業層級的「縱深防禦架構」,說明如何整合社交工程演練、郵件安全防護、終端偵測與應變 (EDR/XDR) 以及弱點掃描等多層次防護,打造堅不可摧的「人性防火牆」。這是一份寫給企業決策者、IT 人員乃至每一位數位公民的終極防護指南,旨在協助您與您的團隊,在日益複雜的威脅環境中,建立真正的「數位防護力」。

文章目錄

第一章:什麼是社交工程?為何它比你想的更危險?

-

- 1.1. 像魔術師的「欺騙藝術」,而非電腦駭客

- 1.2. 數據會說話:社交工程的驚人影響力

- 1.3. 攻擊者的心理學武器:他們如何操縱你?

第二章:駭客的劇本——社交工程攻擊的四個階段

-

- 2.1. 階段一:情資蒐集 (Information Gathering)

- 2.2. 階段二:建立關係與信任 (Relationship & Trust Building)

- 2.3. 階段三:發動攻擊與利用 (Exploitation)

- 2.4. 階段四:達成目標與退場 (Execution & Exit)

第三章:千變萬化的攻擊手法:常見社交工程類型全解析

-

- 3.1. 網路釣魚 (Phishing):廣撒大網的獵物遊戲

- 3.2. 魚叉式釣魚 (Spear Phishing) & 鯨釣 (Whaling):鎖定高價值目標

- 3.3. 商業電子郵件詐騙 (BEC):偽裝的權威

- 3.4. 語音釣魚 (Vishing) & 簡訊釣魚 (Smishing):來自口袋的威脅

- 3.5. 其他常見手法:餌誘、假託、交換條件

第四章:建立銅牆鐵壁——企業如何建構「縱深防禦」策略?

-

- 4.1. 第一道防線(人性層):持續的教育與警覺

- 影響資安服務亮點: 社交工程演練

- 4.2. 第二道防線(技術層):多層次安全工具的協同作戰

- 閘道防護:郵件安全、防釣魚、帳號保護

- 網站與傳輸安全:各級 SSL 憑證 與 雲端 WAF 防火牆

- 終端安全:EDR / XDR 終端防護

- 4.3. 第三道防線(流程層):主動驗證與持續改善

- 影響資安服務亮點: 弱點掃描與滲透測試

- 4.1. 第一道防線(人性層):持續的教育與警覺

第五章:AI 時代的挑戰與機遇

-

- 5.1. AI 如何助長社交工程?

- 5.2. 以 AI 對抗 AI:新一代的防禦思維

常見問題 (FAQ)

-

- Q1:安裝了防毒軟體,還會遭受社交工程攻擊嗎?

- Q2:如果我懷疑自己點了釣魚連結,該怎麼辦?

- Q3:社交工程演練真的有必要嗎?會不會打擊員工士氣?

結論:從資安到數位防護力,影響資安與您同行

第一章:什麼是社交工程?為何它比你想的更危險?

1.1. 像魔術師的「欺騙藝術」,而非電腦駭客

想像一下,有位魔術師想知道您口袋裡有什麼。他不會用 X 光透視,而是會對您說:「嘿,您的口袋是不是有個硬幣?我猜是 10 元的!」當您下意識地伸手進口袋確認時,他便瞥見了您皮夾的顏色、鑰匙的形狀。

這就是社交工程 (Social Engineering) 的核心概念。它不是直接用程式碼攻擊電腦系統,而是攻擊「人」這個系統。攻擊者如同心理學家和演員,利用人性的好奇、恐懼、貪婪、同情心,或對權威的服從,透過溝通與欺騙,誘使您自願地做出違反安全程序的行為——例如,點擊一個惡意連結、提供機敏資訊(如密碼或帳號),甚至親自打開通往公司內部網路的大門。

用一句給孩子聽的解釋:社交工程就像是「披著羊皮的狼」,壞人會假裝成你認識的叔叔、老師或快遞員,讓你心甘情願地把家裡的鑰匙交給他。在網路世界,這把鑰匙可能就是你的密碼。

1.2. 數據會說話:社交工程的驚人影響力

社交工程的威脅絕非危言聳聽。權威的資安報告不斷強調其嚴重性:

- Verizon《2024 年資料外洩調查報告 (DBIR)》:報告中指出,高達 74% 的資料外洩事件與人為因素有關,其中社交工程攻擊是導致初始入侵的主要途徑之一。特別是「假託」(Pretexting) 手法,在過去一年中出現頻率翻倍。

- Statista 數據平台:根據 2023 年的全球調查,網路釣魚 (Phishing) 是企業面臨的最常見網路犯罪類型。近 34% 的企業每週都會遭遇此類攻擊。

- Gartner 預測:Gartner 曾預測,透過結合生成式 AI,到 2026 年,利用 AI 進行的語音和臉部深度偽造詐騙將導致企業損失超過 10 億美元。這顯示社交工程正與新技術結合,變得更難防範。

這些冰冷的數字背後,是企業鉅額的財務損失、商譽的嚴重受損,以及客戶信任的崩塌。

1.3. 攻擊者的心理學武器:他們如何操縱你?

社交工程的成功,建立在對人類心理捷徑的精準利用之上。攻擊者常用的心理學板機 (Psychological Triggers) 包括:

- 權威 (Authority):人們傾向於服從權威人物。偽裝成 CEO、IT 部門主管或執法單位,能輕易讓人卸下心防。

- 急迫性 (Urgency):製造「限時優惠」、「帳戶即將被凍結」等情境,壓縮受害者的思考時間,使其在壓力下做出錯誤決策。

- 熟悉感 (Familiarity):透過前期情蒐,在郵件中提及受害者的姓名、職位、最近的專案,甚至朋友的名字,建立信任感。

- 同情與互惠 (Sympathy & Reciprocity):假裝自己遇到困難需要幫助,或先給予對方一點小恩小惠(例如一份假的市場報告),再提出更大的要求。

- 恐懼與威脅 (Fear & Intimidation):聲稱受害者的電腦已中毒,或不照做將面臨法律問題,利用恐懼心理進行勒索。

理解這些心理戰術,是我們建立防禦意識的第一步。

第二章:駭客的劇本——社交工程攻擊的四個階段

一場成功的社交工程攻擊,並非隨機的單一事件,而是一場精心策劃的行動,通常遵循以下四個階段:

2.1. 階段一:情資蒐集 (Information Gathering)

這是攻擊的奠基石。駭客會像偵探一樣,從各種公開管道搜集目標的資訊。這包括:

- 公司官網:組織架構圖、高階主管名單、聯絡方式、合作夥伴。

- 社群媒體 (LinkedIn, Facebook):員工的職位、工作內容、交友圈、興趣愛好,甚至近期動態。

- 公開文件與報告:公司年報、新聞稿,從中了解公司文化與近期重大事件。

- 物理偵察:潛入辦公場所,觀察員工行為模式,甚至翻找垃圾桶(稱為 Dumpster Diving)。

這些看似零散的資訊,組合起來就能拼湊出極具價值的攻擊劇本。

2.2. 階段二:建立關係與信任 (Relationship & Trust Building)

掌握足夠資訊後,攻擊者開始與目標接觸,建立信任感。他可能會偽裝成:

- 一名新進員工,向 IT 部門詢問網路設定問題。

- 一位合作廠商,討論一份「不存在」的合約細節。

- 一名記者,希望進行採訪。

這個階段的目標不是直接索取密碼,而是讓目標習慣與其互動,降低戒心。

2.3. 階段三:發動攻擊與利用 (Exploitation)

當信任建立後,攻擊者便會露出獠牙。他們會利用前述的心理學武器,提出看似合理卻暗藏危機的要求:

- 「我是 IT 部門的 Alan,正在進行系統升級,可以請您提供您的登入密碼讓我遠端測試嗎?」(利用權威)

- 「老闆在外面開會,急需一份客戶報價單,但他手機沒電了,叫我跟你要,檔案在附件裡,請快點開!」(利用急迫性與權威)

- 「這份是我們最新的合作協議草案,請您下載並確認內容。」(附件中藏有惡意軟體)

2.4. 階段四:達成目標與退場 (Execution & Exit)

一旦受害者上鉤,攻擊者便會迅速達成其最終目的,可能是竊取機敏資料、植入勒索軟體、進行非法轉帳等。完成後,他們會盡可能地清除痕跡,悄然離去,讓受害者在事後才驚覺不對勁。

第三章:千變萬化的攻擊手法:常見社交工程類型全解析

社交工程的手法與時俱進,以下我們深入探討幾種最主流的攻擊類型。

3.1. 網路釣魚 (Phishing):廣撒大網的獵物遊戲

這是最古老也最普遍的手法。攻擊者會大量發送看似來自合法機構(如銀行、社群平台、物流公司)的電子郵件,內容通常是「帳戶異常」、「中獎通知」、「包裹待領取」等。這些郵件會誘騙使用者點擊連結,導向一個與官方網站極為相似的假冒網站,一旦輸入帳號密碼,資訊就被竊取。

防禦關鍵:教育員工檢查寄件者 Email 的真實性、不輕易點擊不明連結、並為網站安裝 各級 SSL 憑證、網站加密,確保使用者在瀏覽器上能看到安全鎖頭,增加一層信任保障。

3.2. 魚叉式釣魚 (Spear Phishing) & 鯨釣 (Whaling):鎖定高價值目標

魚叉式釣魚是釣魚攻擊的進化版。它不再是廣撒網,而是鎖定特定個人或群體(如公司財務部),進行高度客製化的攻擊。攻擊者會利用前期搜集到的情資,讓郵件內容看起來極為真實可信。

而鯨釣 (Whaling) 則是魚叉式釣魚的頂級版本,其目標是組織中的「大魚」——C 級主管(CEO, CFO, COO)或高階經理人。由於這些目標掌握著最高權限與決策能力,一旦成功,獲利也最為巨大。

3.3. 商業電子郵件詐騙 (BEC):偽裝的權威

BEC 是針對企業的致命攻擊。根據 FBI 的報告,BEC 已造成全球企業數百億美元的損失。其常見劇本是:

- 偽冒 CEO/高管:駭客入侵或偽造高階主管的電子郵件帳號。

- 下達緊急指令:向財務人員發送一封看似正常的郵件,以「機密收購案」、「緊急支付供應商款項」為由,要求立即將大筆資金匯至一個由駭客控制的海外帳戶。

- 製造時間壓力:郵件中會不斷強調「緊急」、「機密」、「現在就要」,阻止財務人員進行正常的審核流程。

防禦關鍵:除了員工教育,企業需要強大的郵件過濾系統。影響資安提供的 郵件安全、防釣魚、帳號保護 服務,能從閘道端偵測偽冒郵件、惡意連結與附件,在詐騙郵件到達員工信箱前就將其攔截。

3.4. 語音釣魚 (Vishing) & 簡訊釣魚 (Smishing):來自口袋的威脅

- Vishing (Voice Phishing):利用電話進行詐騙。攻擊者可能假冒銀行客服,聲稱您的信用卡被盜刷;或假冒檢警,指控您涉入洗錢案。他們會利用專業話術和背景音效(例如模擬銀行客服中心的嘈雜聲)來增加可信度。

- Smishing (SMS Phishing):透過手機簡訊發動攻擊。內容多為「快遞通知」、「帳單催繳」、「點數到期」,並附上一個短網址。點擊後可能被導到釣魚網站或下載惡意程式。

3.5. 其他常見手法

- 餌誘 (Baiting):利用人性的好奇心或貪婪。最經典的例子是在公司停車場或廁所故意遺留一個貼有「2025 年第一季財報」標籤的 USB 隨身碟。員工一旦好奇插入電腦,惡意軟體便會自動執行。

- 假託 (Pretexting):攻擊者預先編造一個逼真的劇本(Pretext),一步步誘騙受害者提供資訊。例如,假冒成電信公司客服,以「核對客戶資料」為由,套取您的身分證號碼與地址。

- 交換條件 (Quid Pro Quo):拉丁語「以物易物」的意思。攻擊者提供某種好處來換取資訊。例如,「你好,我是 IT 部門,正在免費為大家升級 Office 軟體,請告訴我你的密碼讓我幫你處理。」

第四章:建立銅牆鐵壁——企業如何建構「縱深防禦」策略?

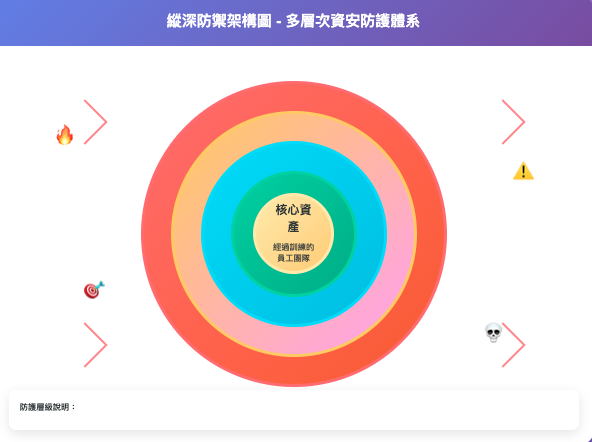

面對無孔不入的社交工程,單一的防禦措施註定失敗。企業必須採取「縱深防禦 (Defense-in-Depth)」的思維,從人性、技術到流程,建立多層次、相互協作的防護體系。

4.1. 第一道防線(人性層):持續的教育與警覺

人是第一道防線,也可能是最脆弱的一環。建立「人性防火牆」是防禦社交工程的基石。KnowBe4 調查指出:定期演練後的釣魚中招率可從 27% 降至 2% 以下。

- 定期教育訓練:不能只是入職時講一次,而應每季、每半年進行。內容需涵蓋最新的攻擊手法與真實案例。

- 建立通報文化:鼓勵員工在收到可疑郵件或電話時,不要因害怕犯錯而隱瞞,應立即向 IT 或資安部門通報。

- 實戰演練:知識學習與實際反應之間存在巨大鴻溝。唯有透過實戰演練,才能真正檢驗員工的警覺性。

✨ 影響資安服務亮點:社交工程演練 我們深知「知道」與「做到」的差距。影響資安的 社交工程演練 服務,能為您的企業量身打造高度逼真的釣魚郵件或攻擊腳本。我們不僅僅是測試員工是否會點擊,更提供詳盡的演練後分析報告,找出高風險部門與人員,並提供針對性的改善建議,將資安意識真正內化為員工的直覺反應。

4.2. 第二道防線(技術層):多層次安全工具的協同作戰

僅僅依賴人的警覺性是危險的。強大的技術工具能在攻擊到達員工之前就將其攔截或無害化。

- 閘道防護:

- 郵件安全:這是防禦釣魚和 BEC 的最前線。影響資安的 郵件安全、防釣魚、帳號保護 方案,採用多層過濾引擎、沙箱分析與 AI 偵測技術,能有效識別偽冒寄件者、惡意 URL 和夾帶檔案,從源頭阻斷威脅。

- 雲端防護與防火牆:對於導向釣魚網站的流量,強大的網路防火牆與 WAF (Web Application Firewall) 是關鍵。我們的 雲端防護、CDN 加速、WAF、DDoS、防火牆 服務,不僅能抵禦 DDoS 攻擊,其 WAF 功能更能阻擋使用者訪問已知的惡意網站,保護您的員工免於踏入陷阱。

- 網站與傳輸安全:

- SSL 憑證:為您公司所有對外網站安裝 各級 SSL 憑證。這不僅能加密使用者與網站間的傳輸資料,瀏覽器上的「安全鎖頭」標誌也能教育使用者辨識合法網站,增加釣魚網站的仿冒難度。

- 補充:雖然 SSL 憑證能保護資料傳輸過程,但攻擊者也能為釣魚網站申請免費憑證(如 Let’s Encrypt),因此使用者不應僅以有無 HTTPS 作為安全判斷依據,仍須搭配網址檢查與郵件過濾機制。

- 終端安全:

- 次世代端點防護 (EDR/XDR):假設員工不幸點擊了惡意連結,傳統防毒軟體可能已無能為力。這時,就需要 EDR (端點偵測與應變) 或 XDR (擴展偵測與應變) 技術。影響資安的 EDR / XDR 終端防護 服務,能持續監控端點裝置(電腦、伺服器)上的所有活動,一旦偵測到可疑行為(如 PowerShell 的異常執行、檔案的非法加密),能立即隔離受感染的設備,並追溯攻擊路徑,阻止損害擴大。

4.3. 第三道防線(流程層):主動驗證與持續改善

良好的安全流程能為技術與人員防護補上最後一塊拼圖。

- 建立多重驗證流程:特別是針對匯款等高風險操作,應強制執行「電話二次確認」或「雙人簽核」制度,絕不因對方催促而省略步驟。

- 權限最小化原則 (Principle of Least Privilege):確保每位員工的系統存取權限僅限於其工作所需,避免單一帳號失陷造成過大損害。

- 定期主動獵捕威脅:不要等到被攻擊了才反應。企業應定期進行全面的健康檢查。

✨ 影響資安服務亮點:弱點掃描、滲透測試、原始碼分析 我們的滲透測試服務,不僅是掃描系統漏洞。我們的專家會模擬駭客的真實思維,嘗試利用社交工程等手段,從外部突破您的防線。透過這樣的實戰攻擊演練,可以找出您防禦體系中最意想不到的弱點——無論是技術配置失誤還是流程上的漏洞,並提供具體的修補建議,讓您的防護體系持續進化。

第五章:AI 時代的挑戰與機遇

5.1. AI 如何助長社交工程?

生成式 AI (Generative AI) 的崛起,為社交工程攻擊者提供了更強大的武器:

- 完美無瑕的釣魚郵件:AI 能輕易寫出語法流暢、語氣自然的客製化郵件,徹底消除過去釣魚郵件常見的語病問題。

- 深度偽造 (Deepfake):AI 可以合成特定人物的聲音和影像。想像一下,接到一通來自「老闆」的視訊電話,聲音、口吻、長相都一模一樣,要求你立即轉帳,這將極難分辨。未來 BEC 與 Deepfake 的結合將不只是「視訊電話」,更可能出現「合成語音留言」、「錄音騙過語音驗證機制」等案例。

- 大規模自動化攻擊:AI 可以自動搜集情資、生成客製化攻擊腳本,並大規模發動攻擊,效率遠超人力。

5.2. 以 AI 對抗 AI:新一代的防禦思維

幸運的是,防守方也能利用 AI 強化防禦。新一代的資安解決方案,如 XDR 和郵件安全系統,已大量導入 AI 技術,用於:

- 行為異常偵測:AI 能學習使用者和系統的正常行為模式,任何偏離基準的異常活動(如某員工半夜在不常登入的伺服器上下載大量檔案)都會觸發警報。

- 語意分析:AI 能分析郵件內容的「意圖」,而不僅僅是關鍵字。例如,它能理解一封郵件是否帶有不尋常的「急迫性」或「權威性」語氣,即便郵件本身不含惡意連結。

- 威脅情報關聯:AI 能快速分析來自全球數百萬個端點的威脅情報,自動識別新型態的攻擊手法與惡意基礎設施。

常見問題 (FAQ)

Q1:安裝了防毒軟體,還會遭受社交工程攻擊嗎? A: 絕對會。傳統防毒軟體主要依賴「病毒碼」來識別已知的惡意程式,對於不夾帶惡意程式、純粹透過欺騙手法誘導使用者洩漏資訊的社交工程攻擊(如 BEC 詐騙、釣魚網站騙取密碼),基本上無能為力。這就是為什麼需要 EDR/XDR、郵件安全閘道和員工教育等多層次防禦。

Q2:如果我懷疑自己點了釣魚連結或回覆了可疑郵件,該怎麼辦? A: 請立即採取以下步驟:1. 立即斷開網路連線,防止惡意程式擴散或回傳資料。 2. 立即通知公司的 IT 或資安部門,誠實說明情況,讓專業人員介入處理。千萬不要因為害怕而隱瞞。 3. 立即更改所有可能洩漏的密碼,特別是與該事件相關的帳戶。

Q3:社交工程演練真的有必要嗎?會不會打擊員工士氣? A: 非常有必要。就像消防演習一樣,目的是在無害的環境中訓練應對能力。成功的演練關鍵在於「事後溝通」,重點不是懲罰點擊的員工,而是要讓他們理解攻擊手法的巧妙之處,並教育正確的應對方式。妥善執行的演練不僅不會打擊士氣,反而能大幅提升團隊整體的資安韌性與向心力。

結論:從資安到數位防護力,影響資安與您同行

社交工程的核心,是一場圍繞著「信任」的攻防戰。駭客試圖用虛假的信任竊取您的資產,而我們的使命,則是為您建立一個值得真正信賴的安全環境。

在「影響資安」,我們深信,真正的安全並非僅是採購昂貴的設備或導入複雜的系統。它源於一種全新的思維——「數位防護力」。

🔐比資安更進一步,我們打造的是

「數位防護力」!

「數位防護力」是一種綜合性的韌性,它融合了頂尖的防禦技術、深刻的人性洞察,以及敏捷的應變流程。

- 從技術層面到人性考量,我們把資安做得更細膩:我們不僅提供如 雲端 WAF、EDR/XDR 等強大工具,更透過 社交工程演練 與顧問服務,強化您團隊最重要的人性防線。

- 設計思維出發的高度客製化服務:我們理解每家企業面臨的挑戰都獨一無二。因此,我們不會給您一體適用的罐頭方案,而是從您的業務流程與風險狀況出發,設計最適合您的防禦策略。

- 完整的資安服務線:從事前預防(弱點掃描、郵件安全),到事中偵測(EDR/XDR),再到事後應變與加固,我們提供端到端的完整服務,成為您最可靠的長期夥伴。

為什麼選擇我們?

✅ 量身打造,精準對應您的風險與需求

不提供千篇一律的方案,而是深入了解您的業務與系統架構,設計專屬的防護藍圖

✅ 細緻專業,從技術到人員全方位防護

結合最新科技與實務經驗,不僅守住系統,更提升整體資安韌性

✅ 透明溝通,專人服務無縫對接

每一步都有專屬顧問協助,確保您能理解每項風險與解決方案

💡 想為企業打造最貼身的資安防護?

立即與我們聯繫,由專業團隊為您量身打造屬於您的安全堡壘。

📝 【立即填寫諮詢表單】我們收到後將與您聯繫。

LINE:@694bfnvw

📧 Email:effectstudio.service@gmail.com

📞 電話:02-2627-0277

本文由影響視覺科技資安專家團隊撰寫,如需轉載請註明出處。更多資安知識分享,請關注我們的官方網站。

Leave a Reply