前言摘要

在現今高度互聯的數位時代,網際網路通訊協定 (Internet Protocol, IP) 無疑是所有線上活動的基石。從瀏覽網頁、收發電子郵件,到串流影音和雲端協作,每一次的數據交換都離不開 IP 的核心作用。儘管我們每天都在使用網際網路,但對於其底層運作原理,特別是 IP 協定如何確保數據包能夠精準抵達目的地,許多人仍感到陌生。

本文將帶您深入探索 網際網路通訊協定 的奧秘。我們將從 IP 的基礎概念、其在 TCP/IP 模型中的定位出發,逐步解析 IPv4 與 IPv6 的核心特性、定址方式、數據封裝與路由原理。同時,我們將探討 IP 碎片化等關鍵機制,並從 網路安全 的角度,剖析 IP 協定可能面臨的攻擊與防禦策略。透過嚴謹的專業論述、淺顯易懂的名詞釋義、專家觀點的引用以及實務案例分析,本文旨在幫助讀者全面理解 IP 協定在建構數位防護力中的不可或缺性,並為企業在網路架構規劃、資安策略制定及故障排除上提供寶貴洞見。

1. 緒論:數位世界的隱形基石

1.1 數據洪流與協定基石

在當今資訊爆炸的時代,數據以驚人的速度在全球範圍內流動。從智慧手機上的即時通訊,到大型企業跨國數據中心的協作,每一次的資訊交換都仰賴於一套精密的規則和語言——這就是網路通訊協定。這些協定就像是數位世界的交通規則和通用語,確保著不同設備和系統之間能夠理解彼此,並讓數據得以有序、準確地在錯綜複雜的網路中傳輸。

如果沒有這些標準化的協定,網際網路將會是一片混亂,如同數十億人同時使用數十億種語言交談,卻沒有任何翻譯器或共同的理解。在眾多網路協定中,有一個核心的基石,它默默地承載著幾乎所有網際網路數據的傳輸,這就是我們今天要深入探討的——網際網路通訊協定 (Internet Protocol, IP)。

1.2 網際網路通訊協定 (IP) 的核心地位

網際網路通訊協定 (IP),正如其名,是網際網路的靈魂。它主要負責將數據從來源端路由(Rout)到目的端,確保數據能夠跨越不同的網路,最終抵達正確的目標。可以說,IP 協定定義了數據在網際網路上的「地址」和「路徑」。它為每一個連接到網際網路的設備分配一個唯一的識別符——IP 位址,就像是給每個人一張郵寄地址,讓數據包知道要寄送到哪裡。

美國電腦科學家、網際網路先驅 Vinton Cerf 曾與 Robert Kahn 共同發明了 TCP/IP 協定,他曾說:「網際網路的設計原則,其核心在於互聯互通和彈性。IP 協定正是這種設計的體現,它允許數據在任何網路之間流動,即便部分網路或路徑出現故障,也能找到替代方案。」這句話深刻地闡明了 IP 協定在網際網路韌性中的基礎作用。

1.3 本文目標與架構

本文旨在全面而深入地解析網際網路通訊協定 (IP)。我們將:

- 基礎概念:從 IP 的基本定義出發,解釋其在整個網路協定棧中的位置。

- 技術細節:詳述 IPv4 和 IPv6 的位址結構、定址方式、封裝過程及路由原理。

- 效能與挑戰:探討 IP 碎片化等機制對網路效能的影響。

- 安全防護:分析 IP 層面可能面臨的攻擊類型,並闡述相對應的防禦策略,強調 IP 在數位防護力構建中的不可或缺性。

- 實務應用:介紹常見的 IP 故障排除工具和企業網路中的最佳實踐。

- 未來展望:探討 IP 協定在未來網路架構中的演進與挑戰。

透過這些內容,我們希望讀者能不僅理解 IP 協定的運作原理,更能認識到其在網路安全與效能優化方面的重要性,為企業在網路架構規劃與資安策略制定上提供堅實的知識基礎。

2. TCP/IP 協定棧概述:IP 的定位

要理解 IP 協定的核心作用,首先必須將其置於整個網路通訊框架中——TCP/IP 協定棧。這是一個分層的模型,每一層都有其特定的職責,並與上下層協同工作。

2.1 分層模型:OSI 與 TCP/IP 的對比

在網路領域,有兩個廣泛使用的分層參考模型:開放系統互聯 (Open Systems Interconnection, OSI) 七層模型 和 TCP/IP 四層模型。儘管劃分層次不同,但它們的核心目的都是將複雜的網路通訊過程分解為更小、更易於管理的組成部分。

| OSI 七層模型 | TCP/IP 四層模型 | 功能簡述 | 實際協議範例 |

| 7. 應用層 | 應用層 | 提供應用程式間的通訊服務。定義應用程式如何訪問網路服務,以及如何表示數據,如網頁瀏覽、檔案傳輸、電子郵件等。 | HTTP, FTP, SMTP, DNS, SSH, Telnet |

| 6. 表示層 | 處理數據格式的轉換(如 ASCII 到 EBCDIC)、數據加密/解密、數據壓縮/解壓縮。確保數據能夠被不同系統理解和使用。 | SSL/TLS (部分功能), JPEG, MPEG | |

| 5. 會話層 | 管理應用程式之間的會話(連線)建立、維護與終止。協調通訊流程,提供同步點。 | NetBIOS Names, RPC (Remote Procedure Call) | |

| 4. 傳輸層 | 傳輸層 | 提供端到端(End-to-End)的數據傳輸服務。負責數據的分段、重組、錯誤檢測與恢復、流量控制和擁塞控制。主要協定有 TCP(可靠、面向連線)和 UDP(不可靠、無連線)。 | TCP, UDP |

| 3. 網路層 | 網際網路層 | 負責數據包在不同網路之間的路由選擇與定址。將數據包從源主機傳送到目的主機,即使它們不在同一個物理網路。主要協定是 IP。 | IP (IPv4, IPv6), ICMP, IGMP, OSPF, BGP |

| 2. 資料鏈路層 | 網路存取層 | 處理物理位址 (MAC 位址)、錯誤偵測與流量控制。將網路層的數據包封裝成幀 (Frame) 並在物理介質上傳輸。定義了在單一網路鏈路上的數據傳輸方式。 | Ethernet (IEEE 802.3), Wi-Fi (IEEE 802.11), PPP, Frame Relay, ATM |

| 1. 物理層 | 定義物理介質(如電纜、光纖、無線電波)和電氣/光學信號的標準。負責比特流的實際傳輸,包括電壓、頻率、介面形狀等。 | 網線、光纖、無線電波、網路接口卡 (NIC) |

表 2.1:OSI 七層模型與 TCP/IP 四層模型對比及 IP 定位

2.2 IP 在網際網路層的核心職責

從上表可見,IP 協定位於 TCP/IP 協定棧的「網際網路層」,對應於 OSI 模型中的「網路層」。IP 在此層扮演著至關重要的角色:

- 定址 (Addressing):為連接到網路的每個設備分配唯一的 IP 位址,使其能夠被識別。

- 路由 (Routing):根據數據包的目的 IP 位址,決定數據包在不同網路之間傳輸的最佳路徑。

- 數據包傳輸 (Packet Delivery):將來自上層(傳輸層)的數據分段並封裝成獨立的數據包——IP 資料報 (IP Datagram),然後將其發送到目的地。

- 碎片化 (Fragmentation):當數據包過大無法通過某些網路鏈路時,IP 協定會將其切分成更小的片段,以便傳輸。

名詞釋義:TCP/IP 協定棧

- TCP/IP (Transmission Control Protocol/Internet Protocol) 協定棧是一組用於網際網路通訊的協定集合。它將複雜的網路通訊功能分解為不同的層次,每層負責特定的任務。TCP 和 IP 是其中兩個最著名的協定,TCP 負責數據的可靠傳輸,而 IP 負責數據的路由和定址。它們共同構成了現代網際網路的基石。

2.3 IP 與上下層協定的協同關係

IP 協定並非獨立運作,它與其上下層協定緊密協同:

- 與傳輸層 (TCP/UDP) 的關係:

- 上層的 TCP (Transmission Control Protocol) 和 UDP (User Datagram Protocol) 負責提供端到端的數據傳輸服務。TCP 提供可靠的、面向連線的數據流,例如網頁瀏覽和檔案傳輸;UDP 則提供無連線的、不可靠的數據傳輸,常用於串流媒體和即時遊戲。

- IP 從 TCP 或 UDP 接收數據段 (Segment) 或數據報 (Datagram),然後為這些數據加上 IP 頭部,將其封裝成 IP 資料報。

- 因此,可以說 TCP/UDP 決定了數據如何可靠或不可靠地到達「正確的應用程式」,而 IP 則負責將數據從「正確的來源主機」送到「正確的目的主機」。

- 與資料鏈路層 (如乙太網路) 的關係:

- IP 將 IP 資料報傳遞給下層的資料鏈路層。 資料鏈路層會將 IP 資料報進一步封裝成幀 (Frame),並添加物理位址(如 MAC 位址)。

- 資料鏈路層負責在單一物理鏈路上進行數據傳輸。當數據包需要跨越不同網路時,IP 協定會與多個資料鏈路層交互,每次都會將數據包從一個網路介面發送到下一個網路介面,直到抵達目的地。

- 例如,當一個 IP 資料報從電腦的乙太網路卡發出時,它會被乙太網路協定封裝,加上乙太網路頭部(包含 MAC 位址),然後通過乙太網路線傳輸。

簡而言之,IP 協定是整個網路通訊的「中間樞紐」,它將上層的數據「包裹」好,並指明目的地,然後交給下層去「運輸」,同時也從下層接收「包裹」並傳遞給上層應用。

3. 網際網路通訊協定 (IP) 深度解析

網際網路通訊協定是網際網路的基石。本章將深入剖析 IP 的核心概念,包括其數據包結構、兩種主要版本 IPv4 和 IPv6 的特性,以及它們如何實現網路設備的唯一識別和數據路由。

3.1 IP 的基本概念:數據包的「身份證」與「郵遞員」

IP 協定的核心職責是為數據在網際網路上的傳輸提供「無連接 (Connectionless)」和「不可靠 (Unreliable)」的服務。這聽起來可能有些矛盾,但這正是 IP 協定設計的精妙之處——它只負責盡力將數據包發送到目的地,而不保證數據包的到達順序、完整性或是否丟失。這些保證是由上層的 TCP 協定來提供的。IP 的這種設計使其非常高效和靈活。

3.1.1 IP 資料報 (IP Datagram):數據傳輸的基本單位

在 IP 層面,數據傳輸的基本單位被稱為 IP 資料報 (IP Datagram)。您可以將 IP 資料報想像成一個數位世界的信封或包裹。它包含了兩個主要部分:

- IP 頭部 (IP Header): 這是包裹上的「收件人和寄件人資訊」。它包含了路由數據包所需的所有必要信息,如:

- 來源 IP 位址 (Source IP Address): 數據包的寄件人位址。

- 目的 IP 位址 (Destination IP Address): 數據包的收件人位址。

- 版本 (Version): 指明是 IPv4 還是 IPv6。

- 頭部長度 (Header Length): 指明 IP 頭部的長度。

- 服務類型 (Type of Service, ToS) / 流量類別 (Traffic Class): 用於指示數據包的優先級,以便路由器可以根據策略處理(例如,語音數據包可能優先於普通網頁數據)。

- 總長度 (Total Length): 整個 IP 資料報的總長度(頭部 + 數據)。

- 識別 (Identification)、標誌 (Flags)、片偏移 (Fragment Offset): 用於處理 IP 碎片化。

- 存活時間 (Time to Live, TTL): 一個跳數計數器,每經過一個路由器就減 1,當減到 0 時數據包會被丟棄,防止數據包在網路中無限循環。

- 協定 (Protocol): 指明數據部分承載的是哪個上層協定(如 TCP 或 UDP)。

- 頭部校驗和 (Header Checksum): 用於檢測 IP 頭部在傳輸過程中是否損壞。

- 數據部分 (Payload): 這是包裹內的「信件內容」。它承載著來自上層協定(如 TCP 或 UDP)的數據。

3.1.2 IP 定址 (IP Addressing):唯一識別網路設備

IP 定址是 IP 協定的核心功能之一。它為連接到網際網路的每個設備分配一個唯一的數字識別符,這個識別符就是 IP 位址 (IP Address)。IP 位址就像是數位世界的「門牌號碼」,確保數據包能夠被精確地投遞到正確的接收方。

3.2 IPv4:網際網路的現行主力

IPv4 (Internet Protocol version 4) 是目前廣泛使用的 IP 版本。它在過去數十年中支撐了網際網路的快速發展。

3.2.1 IPv4 位址結構與表示

3.2.1 IPv4 位址結構與表示

- 位址長度: IPv4 位址是一個 32 位元的二進制數字。

- 表示方式: 為了方便人類閱讀和記憶,IPv4 位址通常用點分十進制 (Dotted-decimal Notation) 表示法,將 32 位元分成四組,每組 8 位元(一個位元組),每組用點隔開,每個位元組轉換為十進制數字。

- 數值範圍: 每個位元組的十進制數值範圍是 0 到 255。因此,一個 IPv4 位址的格式類似

XXX.XXX.XXX.XXX,例如192.168.1.1。 - 位址數量: 由於是 32 位元,IPv4 總共可以提供 個唯一的位址,約為 43 億個。

3.2.2 IPv4 位址分類:A、B、C、D、E 類與特殊位址

在無類別域間路由 (CIDR) 出現之前,IPv4 位址曾被劃分為不同的類別,以方便管理:

- A 類 (Class A): 第一個位元組範圍為 1-126。適用於大型網路,每個網路有大量主機。例如:

10.0.0.0 - B 類 (Class B): 第一個位元組範圍為 128-191。適用於中型網路。例如:

172.16.0.0 - C 類 (Class C): 第一個位元組範圍為 192-223。適用於小型網路。例如:

192.168.1.0 - D 類 (Class D): 第一個位元組範圍為 224-239。用於多點傳播 (Multicast),數據包發送到一組設備。

- E 類 (Class E): 第一個位元組範圍為 240-255。保留用於實驗或未來使用。

特殊位址:

0.0.0.0: 用於預設路由或指示本機。127.0.0.1: 迴路位址 (Loopback Address),代表本機,用於測試網路堆疊。- 廣播位址 (Broadcast Address): 網路中所有主機的位址,如

192.168.1.255。

名詞釋義:多點傳播 (Multicast)

- 多點傳播 是一種數據傳輸方式,它允許一個發送者同時向一群特定的接收者(多點組)發送數據。數據包只會被複製並傳輸給那些明確加入該多點組的設備,從而優化頻寬使用,避免像廣播那樣發送給所有設備,也比單點傳播逐一發送更有效率。常見應用包括線上影音會議和網路電視。

3.2.3 子網路遮罩 (Subnet Mask) 與子網路劃分 (Subnetting)

隨著網路規模的擴大,單純的位址分類已無法滿足需求,於是引入了子網路遮罩 (Subnet Mask) 和 子網路劃分 (Subnetting) 的概念。

- 子網路遮罩: 是一個 32 位元的二進制數字,用於區分 IP 位址中的網路部分 (Network Portion) 和主機部分 (Host Portion)。子網路遮罩中為

1的位元表示網路部分,為0的位元表示主機部分。- 例如,一個 C 類網路的默認子網路遮罩是

255.255.255.0(二進制為11111111.11111111.11111111.00000000)。

- 例如,一個 C 類網路的默認子網路遮罩是

- 子網路劃分: 是將一個大型網路邏輯上劃分成若干個較小的、獨立的子網路的過程。這通過「借用」主機部分的位元來擴展網路部分實現。子網路劃分有助於:

- 提高 IP 位址利用率: 避免大量位址浪費。

- 減少廣播域: 限制廣播流量在特定子網路內,降低網路擁塞。

- 增強網路安全性: 實現網路分段,有利於防火牆規則的部署和流量隔離。

- 簡化管理: 將大型複雜網路分解為更易於管理的單元。

名詞釋義:CIDR (Classless Inter-Domain Routing) 無類別域間路由

- CIDR 是一種 IP 位址劃分方法,它取代了傳統的 A/B/C 類位址劃分方式。CIDR 允許網路管理員使用任意長度的子網路遮罩(以斜線

/後的數字表示,如192.168.1.0/24),更靈活地分配 IP 位址,有效緩解了 IPv4 位址空間的枯竭問題,並改善了路由效率。

3.2.4 私有位址 (Private IP) 與網路位址轉換 (NAT):IPv4 位址短缺的應對方案

由於 IPv4 位址數量有限,為了解決位址枯竭問題,設計了私有位址和網路位址轉換 (NAT) 技術。

- 私有位址: 國際網際網路工程任務組 (IETF) 保留了三個 IP 位址範圍,專門用於私有網路內部使用,不會在網際網路上路由。這些位址是:

10.0.0.0到10.255.255.255(10/8)172.16.0.0到172.31.255.255(172.16/12)192.168.0.0到192.168.255.255(192.168/16)- 企業、學校和家庭網路可以自由使用這些私有位址,而無需向網際網路號碼分配機構 (IANA) 申請。

- 網路位址轉換 (NAT): 是一種在路由器上執行的技術,它允許一個使用私有 IP 位址的內部網路共享一個或多個公有 IP 位址來訪問網際網路。

- 當內部設備向網際網路發送數據包時,NAT 路由器會將數據包的來源私有 IP 位址替換為其公有 IP 位址。當來自網際網路的回覆數據包到達路由器時,NAT 再將目的公有 IP 位址替換回原始的私有 IP 位址,然後轉發給內部設備。

- 名詞釋義:NAT (Network Address Translation) 網路位址轉換

- NAT 是一種將內部私有 IP 位址轉換為外部公有 IP 位址的機制。它允許多個內部設備共享一個公有 IP 位址來訪問網際網路,極大地延緩了 IPv4 位址的枯竭,同時也提供了一定程度的隱私和安全,因為外部網路看不到內部的私有 IP 位址。

- NAT 是 IPv4 位址短缺問題最成功的解決方案之一,但它也引入了一些複雜性,例如限制了某些點對點應用程式的直連,並增加了路由器的處理負擔。

3.3 IPv6:迎接物聯網時代的未來協定

隨著網際網路的快速發展,特別是物聯網 (IoT) 設備的爆炸性增長,IPv4 的 43 億個位址已遠遠不夠用。因此,IPv6 (Internet Protocol version 6) 應運而生,旨在解決 IPv4 的位址空間限制,並提供其他改進。

3.3.1 IPv6 的誕生背景與優勢

- 誕生背景: IPv4 位址耗盡是推動 IPv6 發展的最主要原因。預計到 2025 年,連接網際網路的設備數量將遠超人類人口,IPv6 的巨大位址空間是不可或缺的。

- 主要優勢:

- 巨大的位址空間: 提供了 個位址,這是一個天文數字,幾乎可以為地球上的每一粒沙子分配一個位址,徹底解決位址短缺問題。

- 簡化的頭部格式: IPv6 頭部比 IPv4 頭部更簡潔,減少了路由器處理時的複雜性,提高了轉發效率。移除了碎片化相關字段(由源主機處理碎片化),並將選項字段移到擴展頭部。

- 增強的安全性: IPv6 原生支援 IPsec (IP Security),提供端到端的加密和認證功能,增強了網路傳輸的安全性。

- 自動配置 (Stateless Address Autoconfiguration, SLAAC): 允許設備自動從路由器獲取 IP 位址和網路配置信息,簡化了網路管理。

- 更好的 QoS 支援: 透過「流量類別 (Traffic Class)」和「流標籤 (Flow Label)」字段,IPv6 提供更好的服務品質 (QoS) 支援,有利於語音、視訊等即時應用。

- 更高效的多點傳播: 取代了廣播,只支援單點傳播和多點傳播,進一步提高網路效率。

3.3.2 IPv6 位址結構與表示

- 位址長度: IPv6 位址是一個 128 位元的二進制數字。

- 表示方式: 通常使用冒號分隔的十六進制 (Colon-Hexadecimal Notation) 表示法。將 128 位元分成 8 組,每組 16 位元,每組用冒號

:隔開。每組 16 位元轉換為四個十六進制數字。- 例如:

2001:0db8:85a3:0000:0000:8a2e:0370:7334

- 例如:

- 簡寫規則: 為了簡化長位址的書寫,IPv6 允許兩種簡寫:

- 每組前導的零可以省略,如

0db8可以寫成db8。 - 連續多個全是零的組可以縮寫為雙冒號

::,但每個位址只能使用一次。 - 例如,上述位址可以簡寫為

2001:db8:85a3::8a2e:370:7334。

- 每組前導的零可以省略,如

3.3.3 IPv6 的定址類型:單點傳播、多點傳播、任意點傳播

IPv6 廢除了 IPv4 的廣播 (Broadcast),引入了三種主要定址類型:

- 單點傳播 (Unicast): 將數據包從一個來源傳送到一個特定的目的介面。這是最常見的傳輸類型。

- 全球單點傳播位址 (Global Unicast Address, GUA): 類似於 IPv4 的公有 IP,可在全球網際網路上路由。

- 鏈路本地位址 (Link-Local Address): 僅在單一網路鏈路(例如乙太網路段)上有效,不會被路由器轉發,用於鄰居發現協議 (NDP)。

- 唯一本地位址 (Unique Local Address): 類似於 IPv4 的私有 IP,用於單一組織內部的通信,不會在網際網路上路由。

- 多點傳播 (Multicast): 將數據包從一個來源傳送到一組特定的目的介面(多點組)。與 IPv4 的 D 類位址類似,用於一對多的通信。

- 任意點傳播 (Anycast): 將數據包從一個來源傳送到一組接收者中距離最近的一個。這對於負載平衡和災難復原非常有用,例如 DNS 伺服器會使用任意點傳播。

3.3.4 IPv6 的自動配置 (SLAAC) 與路由優化

- 無狀態位址自動配置 (Stateless Address Autoconfiguration, SLAAC): 允許 IPv6 主機自動生成其 IP 位址,無需 DHCP 伺服器。主機透過路由器發送的路由通告 (Router Advertisement, RA) 信息,結合其網卡 MAC 位址來生成全球唯一的 IPv6 位址,極大地簡化了網路部署和管理。

- 路由優化: IPv6 簡化的頭部和更高效的路由查找機制,理論上可以減少路由器處理延遲,提高整體路由效率。

3.3.5 IPv6 簡化頭部與流量管理

IPv6 頭部相比 IPv4 更加簡潔,移除了多個字段,例如頭部校驗和(由資料鏈路層和傳輸層負責)、IP 選項字段(被移到擴展頭部)以及碎片化相關字段(由源主機處理)。這使得路由器在處理 IPv6 數據包時,可以更快地解析頭部信息,從而加速轉發。

同時,IPv6 的「流量類別 (Traffic Class)」和「流標籤 (Flow Label)」字段為更精細的服務品質 (QoS) 和流量管理提供了原生支援。流標籤允許數據包屬於特定的數據流,路由器可以對這些數據流應用一致的處理策略,這對即時應用如 VoIP 和視訊會議至關重要。

專家觀點:

網際網路工程任務組 (IETF) 前主席 Russ Housley 曾指出:「IPv6 不僅僅是解決了位址耗盡問題,它還提供了一個更乾淨、更高效、更安全的網路協議棧。它的原生特性,如 IPsec 和自動配置,為未來數十年的網路發展奠定了基礎。」這段話強調了 IPv6 在效率和安全方面的根本性進步。

4. IP 數據的封裝與路由:數據的旅程

理解 IP 協定如何運作,就必須了解數據在不同網路層次間如何進行封裝,以及 IP 數據包如何在複雜的網際網路中找到其目標的路由過程。

4.1 數據封裝 (Encapsulation):層層包裹的過程

數據封裝是 TCP/IP 協定棧中數據從上層向下層傳遞的過程。想像一下,您要寄一封信:

- 應用層: 您寫了一封信(原始數據)。

- 傳輸層: 您將信放入一個信封(TCP 或 UDP 頭部),並寫上寄件人和收件人的「埠口號碼」,這些埠口號碼指定了信件是給哪個應用程式的。這個信封裡的信,對應 TCP 的「數據段 (Segment)」或 UDP 的「數據報 (Datagram)」。

- 網際網路層 (IP 層): 您將整個信封放入一個更大的包裹(IP 頭部),並寫上寄件人和收件人的「IP 位址」,指明包裹要寄到哪台電腦。這個包裹,就是 IP 資料報 (IP Datagram)。

- 資料鏈路層: 您將 IP 資料報(整個包裹)放到一個集裝箱裡(數據幀,Data Frame),並在集裝箱外寫上「MAC 位址」(就像物流公司內部的分貨標籤),指明包裹在當前這條物理線路上要送給誰(比如下一跳路由器)。

- 物理層: 集裝箱被拆分成比特流,透過電纜或無線電波傳輸。

當數據到達接收端時,這個過程會反向進行,稱為解封裝 (Decapsulation):物理層接收比特流,資料鏈路層組裝成幀並檢查 MAC 位址,網際網路層提取 IP 資料報並檢查 IP 位址,傳輸層提取數據段並交給正確的應用程式。

這個層層封裝的機制確保了每一層只關心自己的職責,簡化了協定的設計和實現。

4.2 路由 (Routing):數據包的導航系統

路由是 IP 協定的核心功能。它決定了 IP 資料報從來源主機到目的主機的最佳傳輸路徑。

4.2.1 路由器 (Router):網路中的交通樞紐

- 名詞釋義:路由器 (Router)

- 路由器 是網路層的設備,負責將數據包從一個網路轉發到另一個網路。它通過檢查數據包的目的 IP 位址,並根據其內部的路由表來決定數據包應該從哪個介面發送出去,以及發送給哪個下一跳設備。路由器是連接 LAN 與 WAN 的關鍵設備,也是網際網路數據傳輸的「交通指揮中心」。

路由器是多介面設備,每個介面連接到不同的網路(或子網路)。當一個數據包到達路由器時,路由器會執行以下步驟:

- 解封裝到 IP 層: 從資料鏈路層的幀中取出 IP 資料報。

- 檢查目的 IP 位址: 讀取 IP 頭部中的目的 IP 位址。

- 查詢路由表: 根據目的 IP 位址查詢其內部的路由表 (Routing Table),找到最佳的「下一跳 (Next Hop)」路徑。

- 重新封裝並轉發: 將 IP 資料報重新封裝到對應出埠介面的資料鏈路層幀中,並發送給下一跳設備。

4.2.2 路由表 (Routing Table) 與路由協定

- 路由表: 路由器維護一個路由表,其中包含了到達不同網路或主機的路徑信息。路由表中的條目通常包含:

- 目的網路/前綴: 數據包要到達的目標網路或 IP 位址範圍。

- 下一跳 (Next Hop): 數據包應該發送到哪台路由器或設備。

- 出埠介面 (Outgoing Interface): 數據包應該從路由器的哪個介面發送出去。

- 度量值 (Metric): 衡量到達目的地的「成本」或「距離」,用於選擇最佳路徑(例如,跳數、延遲、頻寬等)。

- 路由協定 (Routing Protocol): 路由表中的信息可以透過手動配置(靜態路由)或透過動態路由協定自動學習。動態路由協定允許路由器之間交換路由信息,自動發現網路拓撲變化並更新路由表。常見的動態路由協定包括:

- 內部閘道器協定 (Interior Gateway Protocols, IGPs): 用於單一自治系統 (Autonomous System, AS) 內部,如 RIP (Routing Information Protocol)、OSPF (Open Shortest Path First)、EIGRP (Enhanced Interior Gateway Routing Protocol)。

- 外部閘道器協定 (Exterior Gateway Protocols, EGPs): 用於不同自治系統之間,最主要的是 BGP (Border Gateway Protocol),它是網際網路的核心路由協定。

名詞釋義:自治系統 (Autonomous System, AS)

- 自治系統 (AS) 是由一個或多個網路運營商、組織或實體獨立管理和控制的一組 IP 網路的集合。每個 AS 在網際網路上都有一個唯一的 AS 編號 (ASN)。AS 內部使用 IGP 進行路由,而 AS 之間則使用 EGP (主要是 BGP) 來交換路由信息。例如,一個大型電信公司或一個跨國企業可能擁有多個 AS。

4.2.3 路由類型:直連路由、靜態路由、動態路由

- 直連路由 (Directly Connected Routes): 路由器介面連接的網路會自動添加到路由表中。

- 靜態路由 (Static Routes): 由網路管理員手動配置的路由條目。適用於小型、穩定或需要特定路由策略的網路。優點是安全、開銷小;缺點是缺乏彈性,網路變化時需手動更新。

- 動態路由 (Dynamic Routes): 路由器使用路由協定自動學習和更新路由表。適用於大型、複雜、頻繁變化的網路。優點是自動化、彈性好;缺點是協定開銷大,配置相對複雜。

4.3 IP 碎片化 (IP Fragmentation):數據包的「分身術」與潛在問題

儘管 IP 協定設計精巧,但在數據傳輸過程中,有時仍會遇到「數據包太大」的問題,這就引發了 IP 碎片化 (IP Fragmentation)。

4.3.1 碎片化發生的原因

- 最大傳輸單元 (Maximum Transmission Unit, MTU) 限制:

- 名詞釋義:MTU (Maximum Transmission Unit) 最大傳輸單元

- MTU 是指單一網路介質或鏈路層協議(如乙太網路)一次能傳輸的最大數據幀大小。這個大小包括了 IP 頭部、TCP 頭部以及實際數據。如果一個 IP 數據包的大小超過了它所要通過的網路鏈路的 MTU,那麼該數據包就需要被碎片化。

- 不同的網路技術有不同的 MTU。例如,標準乙太網路的 MTU 是 1500 位元組,而基於乙太網路的 PPPoE 連線則為 1492 位元組,VPN 隧道通常更小(例如 1428 位元組)。

- 名詞釋義:MTU (Maximum Transmission Unit) 最大傳輸單元

- 當一個 IP 數據包從 MTU 較大的網路進入 MTU 較小的網路時,如果數據包大小超過了小 MTU 的限制,路由器就會對其進行碎片化。

3.4.2 碎片化的弊端與效能影響

儘管碎片化是 IP 協定的應急機制,但它會顯著降低網路效能並引入潛在問題:

- 增加路由器負擔: 路由器在對數據包進行碎片化時需要額外的處理能力。

- 增加接收端負擔: 接收端在收到所有片段後,必須耗費 CPU 資源重新組裝這些片段。如果片段丟失,接收端無法組裝完整的原始數據包,導致上層協定(如 TCP)的超時重傳,進一步惡化網路性能。

- 降低可靠性: IP 層本身是不可靠的。如果碎片化的數據包中任何一個片段丟失,整個原始數據包就無法在目的端成功重組,導致數據丟失,即使只有一小部分數據。

- 安全風險: 某些碎片化方式可以被攻擊者利用來繞過防火牆或入侵偵測系統 (IDS/IPS) 的規則,下文將詳細說明。

3.4.3 Path MTU Discovery (PMTUD):避免碎片化的機制

為了解決碎片化帶來的問題,路徑 MTU 發現 (Path MTU Discovery, PMTUD) 機制被引入。

- PMTUD 原理: 發送端在發送 IP 數據包時,會在 IP 頭部設置「不允許碎片化 (Don’t Fragment, DF)」標誌。

- 如果這個設置了 DF 標誌的數據包在經過某個路由器時,因為過大而無法傳輸(超過了該路由器出埠介面的 MTU),那麼該路由器不會對其進行碎片化,而是會丟棄該數據包,並向發送端返回一個 ICMP 「需要分片,但已設置 DF 位 (Fragmentation Needed and DF set)」錯誤訊息。

- 這個 ICMP 訊息會告知發送端該鏈路的 MTU 是多少。發送端收到此訊息後,會相應地減小發送數據包的大小(調整其 TCP 的 MSS,最大區段大小),然後重新發送。這個過程會重複,直到發送端找到從源到目的路徑上最小的 MTU (Path MTU)。

- 名詞釋義:ICMP (Internet Control Message Protocol) 網際網路控制訊息協定

- ICMP 是一種網路層協定,主要用於 IP 主機和路由器之間交換控制訊息,報告數據包傳輸中發生的錯誤或提供狀態信息。例如,我們常用的

ping命令就是利用 ICMP 的 Echo Request/Reply 訊息來測試連線性。

- ICMP 是一種網路層協定,主要用於 IP 主機和路由器之間交換控制訊息,報告數據包傳輸中發生的錯誤或提供狀態信息。例如,我們常用的

- PMTUD 的挑戰: 儘管 PMTUD 非常重要,但它的一個主要問題是許多防火牆或網路管理員會錯誤地阻擋所有 ICMP 流量,包括 PMTUD 所需的 ICMP 錯誤訊息。這會導致 「PMTUD 黑洞 (PMTUD Black Hole)」 問題:發送端無法收到 ICMP 錯誤訊息,就不知道需要減小數據包大小,於是會不斷發送過大的數據包,這些數據包在中間鏈路被丟棄,最終表現為「連線中斷」、「網頁載入不完全」、「VPN 連線不穩定」等難以診斷的網路問題。

- 因此,資安最佳實踐 強調,防火牆不應盲目阻擋所有 ICMP 流量,特別是那些對 PMTUD 至關重要的 Type 3 Code 4 訊息。

5. IP 協定與網路安全:攻防策略

IP 協定作為網路通信的基石,其安全性直接關乎整個網路的穩定和數據的機密性、完整性。攻擊者經常利用 IP 協定的特性和漏洞來發動攻擊,而有效的資安防護則需要從 IP 層面築起堅固的防線。

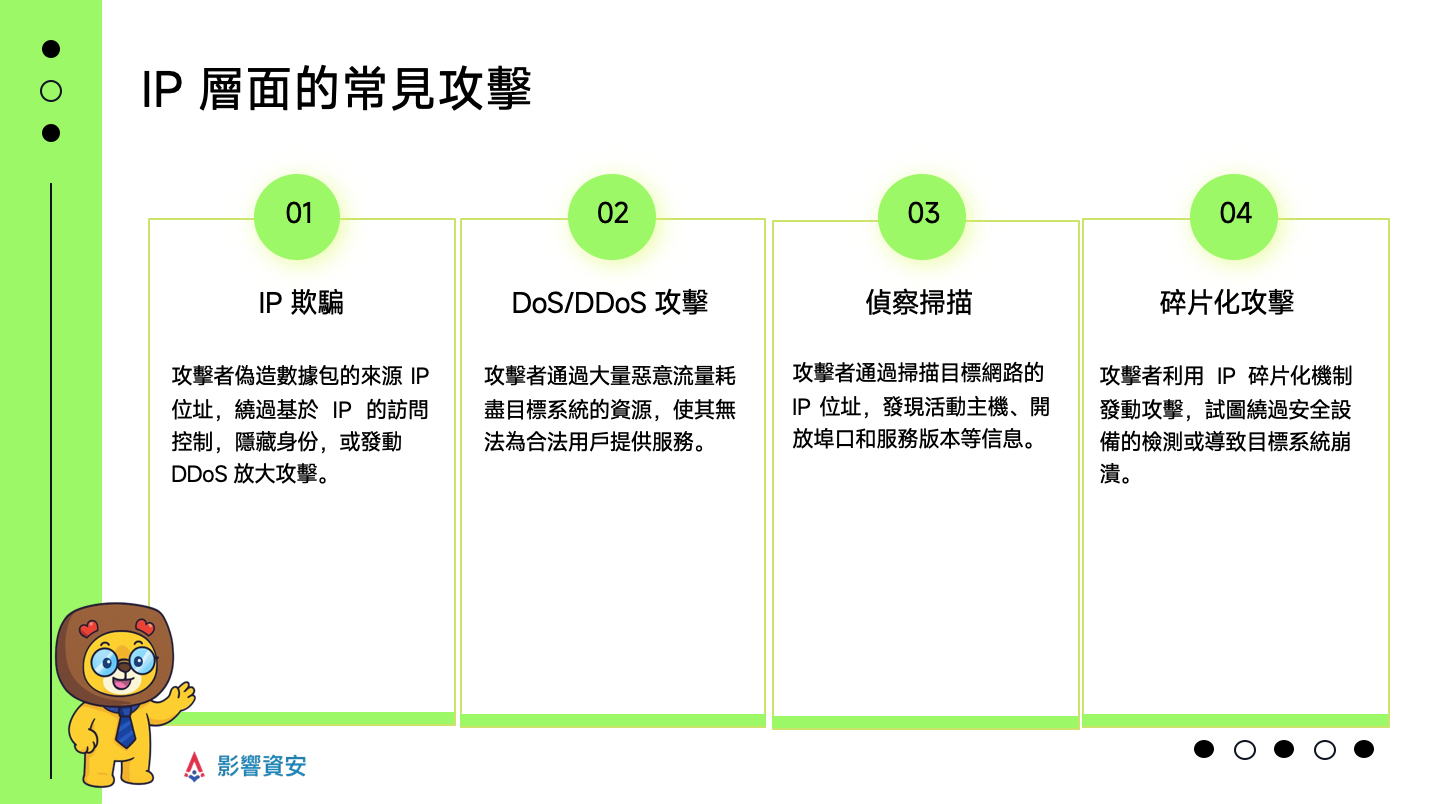

5.1 IP 層面的常見攻擊

5.1.1 IP 欺騙 (IP Spoofing):偽造身份的威脅

- 概念: IP 欺騙是指攻擊者偽造數據包的來源 IP 位址,使其看起來像是來自另一個合法主機。這就像是寄信時,在信封上寫了一個假的回郵地址。

- 目的:

- 繞過基於 IP 的訪問控制: 如果防火牆或應用程式依賴 IP 位址來進行身份驗證,攻擊者可以偽造合法 IP 來獲取未經授權的訪問。

- 隱藏攻擊者身份: 讓溯源變得困難。

- DDoS 放大攻擊: 攻擊者向開放的 DNS 伺服器等發送請求,但將來源 IP 偽造成受害者的 IP。伺服器將大量回應數據發送給受害者,形成 DDoS 攻擊。

- 防禦:

- 入口過濾 (Ingress Filtering): 在網路邊界部署路由器或防火牆,檢查入埠流量的來源 IP 位址。如果來源 IP 位址屬於不應該從該介面出現的網路(例如,一個內網 IP 卻從外網介面進入),則直接丟棄。

- 雙向認證: 不要僅僅依賴 IP 位址進行身份驗證,應結合更強的認證機制。

5.1.2 拒絕服務 (DoS) 與分散式拒絕服務 (DDoS) 攻擊

- 概念: DoS/DDoS 攻擊旨在耗盡目標系統的資源(如頻寬、CPU、記憶體),使其無法為合法用戶提供服務。IP 協定在這些攻擊中扮演著核心角色。

- 基於 IP 的 DoS/DDoS 攻擊類型:

- SYN Flood: 攻擊者大量發送偽造來源 IP 的 TCP SYN 請求,但不回覆 ACK,導致目標伺服器耗盡連線資源。

- ICMP Flood (Ping Flood): 大量發送 ICMP Echo Request 包,淹沒目標頻寬。

- UDP Flood: 大量發送 UDP 包到目標的隨機埠口,促使目標發送大量 ICMP Destination Unreachable 回應,耗盡資源。

- IP 碎片化攻擊 (Fragmentation Attack): 攻擊者發送大量的碎片化 IP 包,迫使目標系統耗費大量資源進行重組。

- 防禦:

- DDoS 清理服務 (DDoS Scrubbing Services): 透過專業的雲端服務來過濾和清洗惡意流量。

- 流量監控與分析: 實時監測異常流量模式。

- 防火牆和入侵防禦系統 (IPS): 配置規則來識別和阻擋常見的 DoS/DDoS 攻擊模式。

- 限制連線數和頻寬: 在邊界設備上限制來自單一 IP 或特定類型流量的連線數和頻寬。

5.1.3 偵察掃描:從 IP 位址入手

- 概念: 攻擊者在發動實際攻擊前,通常會進行偵察,掃描目標網路的 IP 位址,以發現活動主機、開放埠口、作業系統類型和服務版本等信息。

- 常見方式:

- Ping Sweep (ICMP 掃描): 向 IP 範圍發送 ICMP Echo Request,識別活動主機。

- 埠口掃描 (Port Scanning): 嘗試連接目標主機的各個 TCP/UDP 埠口,以識別開放的服務。

- 防禦:

- 防火牆: 限制外部對內部不必要埠口的訪問。

- 入侵偵測系統 (IDS/IPS): 偵測和警報異常的掃描活動。

- 網路日誌審計: 分析防火牆和路由器的日誌,識別掃描行為。

- 隱藏不必要的服務信息: 避免在服務響應中洩露過多版本信息。

5.1.4 碎片化攻擊:利用 IP 分片漏洞

- 概念: 攻擊者利用 IP 碎片化機制來發動攻擊,試圖繞過安全設備的檢測或導致目標系統崩潰。

- 攻擊方式:

- 碎片重疊 (Fragment Overlap): 發送故意重疊的 IP 片段,使得目的主機在重組時邏輯錯誤或耗費大量資源。

- 不完整碎片 (Incomplete Fragments): 故意不發送所有片段,導致接收端耗盡重組緩存。

- 超大載荷 (Oversized Payload): 發送看似正常但重組後超出限制的數據包,導致緩衝區溢出。

- 淚滴攻擊 (Teardrop Attack): 早期利用 IP 碎片化中偏移量字段處理漏洞的 DoS 攻擊。儘管現代作業系統已修復,但類似變種仍可能出現。

- 防禦:

- 智慧型防火牆/IPS: 具備 IP 碎片重組能力,能夠在重組後再進行安全檢查,並能識別和丟棄惡意或異常的碎片包。

- 限制碎片包的重組緩存: 防止單一主機利用大量碎片包耗盡資源。

- 遵守 PMTUD 規範: 確保防火牆不阻擋 PMTUD 所需的 ICMP 訊息,讓合法數據包避免碎片化。

5.2 提升 IP 層級的資安防護

在 IP 層面實施有效的安全措施是構建企業數位防護力的關鍵一環。

5.2.1 防火牆 (Firewall):網路邊界的守衛

- 關鍵作用: 防火牆是網路安全的第一道防線,它基於 IP 位址和埠口號碼來過濾進出流量。

- 應用:

- 基於規則的過濾: 允許或拒絕特定 IP 位址的流量。

- 狀態檢測 (Stateful Inspection): 跟踪 TCP/UDP 連線的狀態,只允許合法建立的連線通過。

- IP 碎片化處理: 現代防火牆能夠對 IP 碎片進行重組後再進行檢查,防止碎片化攻擊。

- NAT (網路位址轉換): 提供私有網路的隱藏,增加安全性。

5.2.2 入侵偵測/防禦系統 (IDS/IPS):行為異常的警報器

- 功能: IDS (Intrusion Detection System) 負責監測網路流量,識別可疑活動並發出警報;IPS (Intrusion Prevention System) 則能主動阻斷惡意流量。

- IP 層級應用:

- 偵測 IP 欺騙、掃描活動、DDoS 攻擊的特徵流量。

- 識別異常的 IP 碎片化模式和協議違規。

- 通過簽名和行為分析來檢測基於 IP 的惡意行為。

5.2.3 網路存取控制 (NAC):確保設備合法性

- 概念: NAC (Network Access Control) 是一種安全解決方案,它在設備連接到網路之前或之後,對其進行身份驗證和授權。

- IP 層級應用: 確保只有經過授權的設備(透過其 MAC 位址或預先分配的 IP 位址)才能獲得 IP 位址並訪問網路資源。這有助於防止未經授權的設備接入企業網路。

5.2.4 安全路由協定 (Secure Routing Protocols):防止路由劫持

- 概念: 路由劫持 (Route Hijacking) 是指攻擊者篡改路由信息,將合法流量導向惡意目的地。

- 防禦:

- BGP 安全性: 部署如 RPKI (Resource Public Key Infrastructure) 等技術來驗證 BGP 路由信息的真實性,防止 BGP 劫持。

- 路由認證: 在路由協定中啟用認證機制,確保只有受信任的路由器才能交換路由信息。

5.2.5 IPsec:網路層的加密與認證

- 名詞釋義:IPsec (IP Security) IP 安全協定

- IPsec 是一組用於 IP 層的協定,提供數據的加密、數據完整性檢查和身份驗證。它可以在兩個設備(主機到主機)、兩個網路(閘道器到閘道器,如 VPN)或一個主機到一個網路(主機到閘道器)之間建立安全的通訊隧道。IPsec 是 IPv6 的原生安全擴展,也可以在 IPv4 上使用。

- 關鍵作用: IPsec 是構建安全 VPN 的核心技術,確保數據在廣域網路(特別是公共網際網路)上的機密性和完整性。它對整個 IP 資料報進行加密,防止中間人攻擊和數據竊聽。

- 應用場景: 企業 VPN、安全遠端辦公接入、雲端互連。

專家觀點:

網路安全專家 Bruce Schneier 曾強調:「安全不僅僅是加鎖。它必須融入系統的每一個層次,從最底層的網路協議到最上層的應用程式。IP 協定是基礎,其漏洞可能導致整個系統的崩潰。」這段話再次印證了從 IP 層面加強安全防護的重要性。

6. IP 相關的故障排除與實務應用

理解 IP 協定不僅有助於安全防護,更是網路故障排除和高效管理的基礎。本章將介紹常用工具和企業環境中的 IP 最佳實踐。

6.1 常見 IP 問題診斷工具

當網路出現問題時,以下工具是診斷 IP 層面問題的利器:

6.1.1 Ping:連線測試的基石

- 功能: Ping 命令使用 ICMP Echo Request 和 Echo Reply 訊息來測試主機之間的可達性。它能判斷目標 IP 位址是否在線,以及從發送端到目標的往返時間 (RTT)。

- 用法:

ping <IP 位址或域名> - 診斷:

- 如果 Ping 不通,可能表示目標主機離線、防火牆阻擋、IP 位址配置錯誤、路由問題或物理連線故障。

- RTT 值過高可能表示網路擁塞或延遲。

- 丟包率高可能表示網路不穩定或故障。

- 名詞釋義:RTT (Round-Trip Time) 往返時間

- RTT 是指從發送端發送一個數據包到接收端,再從接收端發送一個響應數據包回到發送端所需的總時間。它是衡量網路連線延遲的重要指標。

6.1.2 Traceroute (Tracert):追蹤數據路徑

- 功能: Traceroute (在 Windows 上是 Tracert) 命令用於追蹤數據包從源主機到目的主機所經過的所有路由器(跳數)。它透過逐跳增加 IP 頭部中的 TTL (Time to Live) 值並利用 ICMP 錯誤訊息來實現。

- 用法:

traceroute <IP 位址或域名>(Linux/macOS),tracert <IP 位址或域名>(Windows) - 診斷:

- 顯示數據包在每跳路由器上的延遲。

- 識別網路路徑中的瓶頸或故障點(數據包停在哪裡)。

- 判斷數據包是否走了預期的路徑。

6.1.3 Ipconfig/Ifconfig:查看 IP 配置

- 功能:

- Windows:

ipconfig用於顯示和管理 Windows 系統的 IP 配置信息,包括 IP 位址、子網路遮罩、預設閘道、DNS 伺服器等。 - Linux/macOS:

ifconfig或ip addr show用於顯示和配置 Unix-like 系統的網路介面信息。

- Windows:

- 用法:

ipconfig /all(Windows),ifconfig -a或ip addr show(Linux) - 診斷:

- 確認本機 IP 位址是否正確分配。

- 檢查子網路遮罩和預設閘道是否與網路設定匹配。

- 判斷是否存在 IP 位址衝突。

6.1.4 Netstat:網路連線與埠口狀態

- 功能: Netstat 命令用於顯示活動的網路連線、路由表、介面統計信息以及開放的埠口。

- 用法:

netstat -an(顯示所有連線和埠口,以數字形式顯示位址和埠口號),netstat -r(顯示路由表) - 診斷:

- 查看是否有未經授權的連線。

- 識別哪些應用程式正在使用哪些埠口。

- 檢查連線狀態(如 ESTABLISHED, TIME_WAIT, CLOSE_WAIT)。

6.2 企業網路中的 IP 配置最佳實踐

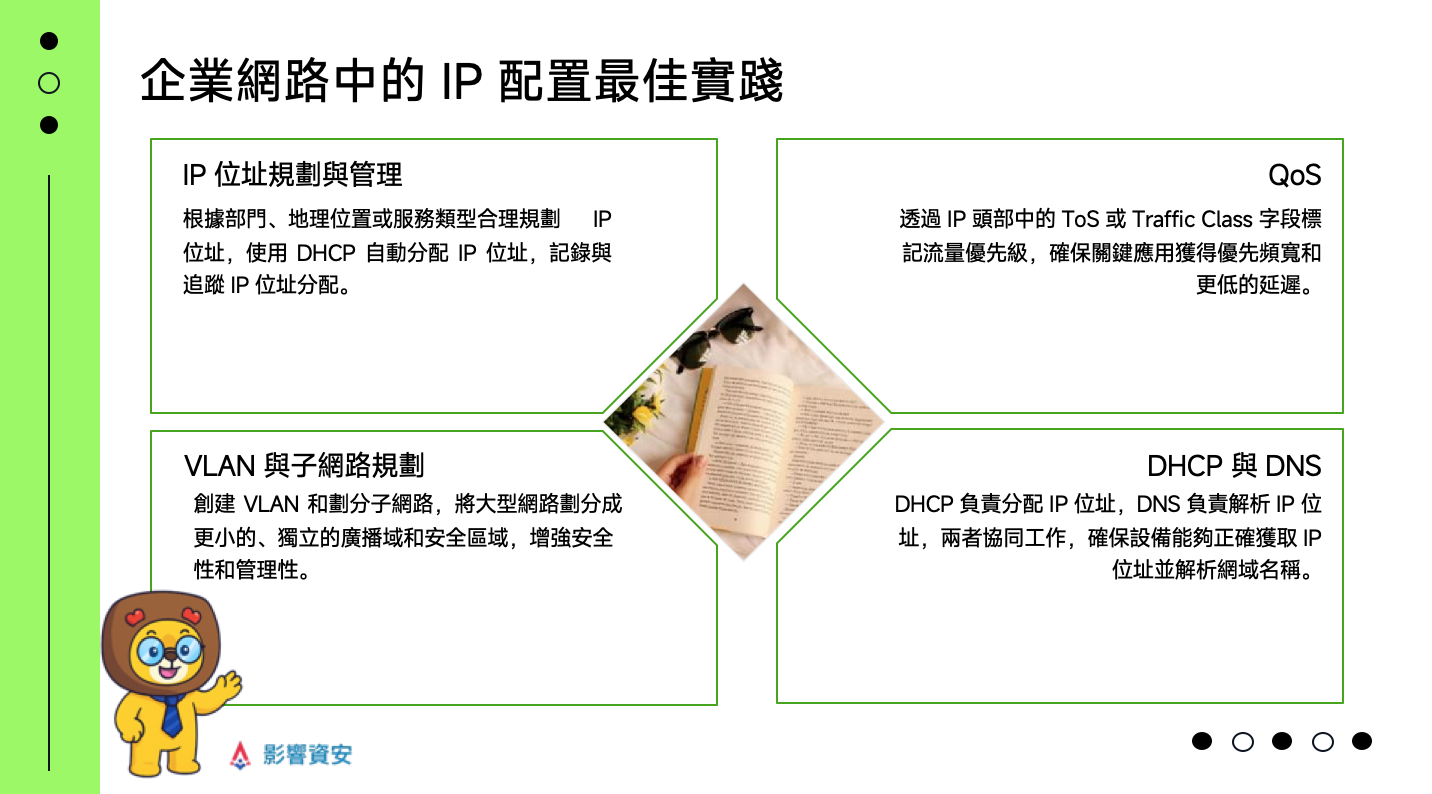

高效且安全的 IP 配置是企業網路健康的基礎。

6.2.1 IP 位址規劃與管理

- 結構化分配: 根據部門、地理位置或服務類型,對 IP 位址進行合理規劃和分層,便於管理和故障排除。

- 自動化管理 (DHCP): 使用 DHCP 伺服器 (Dynamic Host Configuration Protocol) 自動分配 IP 位址、子網路遮罩、預設閘道和 DNS 伺服器信息。這可以減少手動配置錯誤,提高效率,並方便位址回收和再利用。

- 名詞釋義:DHCP (Dynamic Host Configuration Protocol) 動態主機配置協定

- DHCP 是一種應用層協定,用於自動為網路中的設備分配 IP 位址、子網路遮罩、預設閘道、DNS 伺服器等網路配置信息。它極大地簡化了網路管理員的工作,避免了手動配置帶來的錯誤和衝突,並提高了 IP 位址的利用率。

- 名詞釋義:DHCP (Dynamic Host Configuration Protocol) 動態主機配置協定

- 記錄與追蹤: 維護 IP 位址分配的詳細記錄,包括分配給哪個設備、何時分配、有效期等。

- IPv6 規劃: 儘早開始 IPv6 的規劃和部署,特別是對於新服務和面向未來的基礎設施。

6.2.2 VLAN 與子網路規劃

- 網路分段: 透過創建 VLAN (Virtual Local Area Network) 虛擬區域網路 和劃分子網路,將大型網路劃分成更小的、獨立的廣播域和安全區域。

- 名詞釋義:VLAN (Virtual Local Area Network) 虛擬區域網路

- VLAN 是一種邏輯分組技術,它允許將一個物理交換機上的埠口分成多個邏輯組,每個組形成一個獨立的廣播域,就像是多個獨立的 LAN。即使設備連接在同一個物理交換機上,只要它們屬於不同的 VLAN,就無法直接通訊,必須透過路由器進行。VLAN 有助於提高網路安全、效率和管理性。

- 名詞釋義:VLAN (Virtual Local Area Network) 虛擬區域網路

- 優勢:

- 增強安全性: 隔離不同部門或敏感數據流量,限制橫向攻擊的範圍。

- 減少廣播流量: 降低網路擁塞,提高效能。

- 簡化管理: 邏輯上組織網路,便於策略部署和故障排除。

6.2.3 QoS (服務品質):優先處理關鍵流量

- 概念: QoS (Quality of Service) 服務品質 是指網路能夠滿足特定應用程式對延遲、頻寬、抖動和丟包率等性能要求的程度。

- IP 層級應用: 透過 IP 頭部中的 ToS (IPv4) 或 Traffic Class/Flow Label (IPv6) 字段來標記流量的優先級。路由器會根據這些標記對不同類型的流量進行優先級處理。

- 實踐: 確保 VoIP (語音通話)、視訊會議、ERP 系統等關鍵業務應用獲得優先頻寬和更低的延遲,即使在網路擁塞時也能保證其服務品質。

6.2.4 DHCP 與 DNS 的重要性

- DNS (Domain Name System) 網域名稱系統: 將易於記憶的網域名稱(如

www.example.com)解析為機器可讀的 IP 位址。DNS 伺服器是網際網路的「電話簿」。確保 DNS 伺服器穩定、快速且安全運行,對於網路的正常運作至關重要。- 名詞釋義:DNS (Domain Name System) 網域名稱系統

- DNS 是一個分佈式的資料庫系統,它將人類可讀的網域名稱(如

www.google.com)轉換為機器可讀的 IP 位址(如172.217.160.142),反之亦然。它是網際網路的基礎服務之一,使我們無需記憶複雜的 IP 位址即可訪問網站。

- DNS 是一個分佈式的資料庫系統,它將人類可讀的網域名稱(如

- 名詞釋義:DNS (Domain Name System) 網域名稱系統

- 協同重要性: DHCP 負責分配 IP 位址,而 DNS 負責解析 IP 位址。兩者協同工作,確保設備能夠正確獲取 IP 位址並解析網域名稱,從而順暢訪問網路資源。

7. 未來趨勢:IP 協定的演進與挑戰

網際網路的發展永無止境,IP 協定也將不斷演進,以適應新的技術趨勢和挑戰。

7.1 IPv6 的普及與過渡機制

- 加速部署: 雖然 IPv6 的推廣速度不如預期,但隨著物聯網設備的爆炸性增長和網路規模的擴大,IPv6 的全面普及是必然趨勢。各國政府和大型企業都在積極推動 IPv6 部署。

- 過渡技術: 在 IPv4 和 IPv6 共存的漫長過渡期,各種技術如雙棧 (Dual-Stack)、隧道 (Tunneling) 和位址轉換 (Translation) 將繼續發揮作用,確保兩者之間的互通性。

- 雙棧: 設備同時運行 IPv4 和 IPv6 協定棧,能夠同時處理兩種類型的流量。

- 隧道: 將 IPv6 數據包封裝在 IPv4 數據包中,使其能夠通過 IPv4 網路傳輸,反之亦然。

- 位址轉換: 在 IPv4 和 IPv6 網路之間進行協議轉換。

7.2 軟體定義網路 (SDN) 對 IP 路由的影響

- 概念: SDN (Software-Defined Networking) 軟體定義網路 將網路的控制平面(負責路由和轉發決策)與數據平面(負責數據包的實際轉發)分離。

- 影響:

- 集中化控制: 網路管理員可以透過一個中央控制器對整個網路進行編程和管理,實現更靈活的路由策略和流量工程。

- 簡化路由: SDN 可以簡化底層路由協定的複雜性,並提高網路資源的利用率。

- 自動化與可編程性: 透過 API 介面,可以自動化網路配置和路由調整,更好地響應業務需求。

7.3 5G 與物聯網 (IoT) 對 IP 效能的需求

- 5G 的超低延遲與高頻寬: 5G 網路的部署將對 IP 層的效能提出更高要求,特別是在延遲、吞吐量和連接密度方面。這將加速 IPv6 的部署,因為 IPv6 原生支援更高效的流量管理和更大的位址空間,以適應海量的 IoT 設備。

- 物聯網的設備多樣性: 物聯網設備種類繁多,從低功耗感測器到高頻寬視訊設備,它們都將依賴 IP 進行通訊。這要求 IP 協定能夠靈活適應各種網路環境和設備能力。

7.4 網路安全環境的變革與 IP 協定的韌性

- 威脅加劇: 網路攻擊手段日益複雜,針對 IP 層的攻擊(如 DDoS、IP 欺騙)將更加頻繁和隱蔽。

- 強化韌性: 未來的 IP 協定和相關技術需要具備更強的韌性,包括更智能的流量清洗、更精準的威脅情報共享,以及在設計階段就融入安全性(Security by Design)。

- 零信任網路: 在 零信任安全模型 (Zero Trust Security Model) 下,即使是 IP 位址本身也可能不被完全信任。所有流量都需要經過身份驗證和授權,無論其來源 IP 是內部還是外部。這要求 IP 層能夠與更上層的身份和存取管理系統緊密協同。

總之,IP 協定將在不斷變化的網路環境中持續演進,以支撐未來的數位創新。理解其核心原理和未來趨勢,對於構建具備前瞻性和高韌性的企業網路至關重要。

8. 常見問題解答 (FAQ)

Q1:什麼是 IP 位址?它和 MAC 位址有什麼不同?

A1:IP 位址 (Internet Protocol Address) 是分配給網路中每個設備的唯一數字識別符,用於在網路層面識別設備並進行路由。它就像數位世界的「郵寄地址」,能跨越不同的網路。而 MAC 位址 (Media Access Control Address) 是一個燒錄在網路介面卡 (NIC) 中的物理地址,是全球唯一的。它用於在資料鏈路層(如乙太網路)識別設備。IP 位址是邏輯地址,可以在不同網路中改變;MAC 位址是物理地址,通常是固定的。簡單來說,IP 位址告訴你數據包要去哪台電腦,MAC 位址告訴你數據包在當前這段鏈路上要交給哪個網卡。

Q2:IPv4 和 IPv6 之間的主要區別是什麼?為什麼需要 IPv6?

A2:IPv4 和 IPv6 的主要區別在於其位址長度和位址空間。IPv4 位址是 32 位元長,提供約 43 億個唯一位址。而 IPv6 位址是 128 位元長,提供 2128 個位址,數量幾乎無限。我們需要 IPv6 的主要原因就是 IPv4 位址已經耗盡,無法滿足全球數十億人口以及數百億物聯網 (IoT) 設備的連網需求。此外,IPv6 還帶來了更簡潔的頭部、原生的 IPsec 安全支持、更高效的自動配置等優勢。

Q3:什麼是 IP 碎片化?它對網路性能有什麼影響?

A3:IP 碎片化 (IP Fragmentation) 是指當一個 IP 數據包的大小超過了其傳輸路徑中任何一個網路鏈路的最大傳輸單元 (MTU) 時,該數據包會被路由器或發送主機切分成多個較小的 IP 片段。雖然碎片化可以確保數據包能通過任何網路,但它會顯著降低網路性能。因為路由器需要額外處理切分和重組的任務,增加 CPU 負載和延遲。如果任何一個片段丟失,整個原始數據包就必須重傳,這會導致高丟包率和低吞吐量。因此,應盡量避免 IP 碎片化,例如透過 Path MTU Discovery (PMTUD) 機制。

Q4:企業如何保護其 IP 網路免受攻擊?

A4:企業保護其 IP 網路需要多層次的安全策略:

- 部署防火牆: 在網路邊界和內部關鍵點部署防火牆,基於 IP 位址和埠口過濾流量,並具備智慧碎片化處理能力。

- 使用入侵防禦系統 (IPS): 偵測並阻擋針對 IP 層的惡意攻擊,如 IP 欺騙、DDoS 攻擊和各種掃描。

- 啟用 IPsec VPN: 對於跨越公共網路的敏感數據,使用 IPsec VPN 進行加密和認證,確保數據機密性和完整性。

- 實施入口過濾 (Ingress Filtering): 防止偽造來源 IP 位址的數據包進入網路。

- 定期監控與日誌審計: 實時監控網路流量和日誌,及早發現異常行為。

- 正確的 IP 位址規劃和 VLAN 分段: 限制攻擊的影響範圍。

- 考慮 SD-WAN: 現代 SD-WAN 解決方案通常內建先進的安全功能,可統一管理 WAN 的路由和安全策略。

Q5:【影響資安】在 IP 協定安全方面能提供哪些專業服務?

A5:【影響資安】在 IP 協定安全方面提供全面的數位防護力。我們能夠協助您的企業:

- 網路架構安全審查與規劃: 評估您現有的 IPv4/IPv6 網路架構,提供安全最佳實踐建議,包括 IP 位址規劃、子網路劃分與 VLAN 配置。

- 防火牆與 IPS/IDS 部署和優化: 協助您配置和管理防火牆及入侵防禦系統,確保它們能有效防禦 IP 層面的各種攻擊,如 DDoS、IP 欺騙和碎片化攻擊。

- VPN 解決方案實施: 協助您部署和配置強大的 IPsec VPN,為遠端辦公和分支機構提供安全的加密通訊。

- DDoS 防禦策略設計: 提供全面的 DDoS 防禦方案,從邊界防護到流量清洗服務的整合。

- 網路安全監控與事件響應: 部署 SIEM (Security Information and Event Management) 系統,實時監控 IP 流量異常,並提供快速事件響應。

- 專業諮詢與客製化服務: 根據您的企業需求,提供量身定制的 IP 安全解決方案,確保您的網路基礎設施從底層IP層就具備堅實的防護。

9. 結論:強化數位防護力的 IP 核心

網際網路通訊協定 (IP) 作為網際網路的基石,承載著每一次數位互動的底層數據傳輸。從 IPv4 到 IPv6 的演進,不僅解決了位址耗盡的挑戰,更在效率、彈性和安全性上帶來了顯著提升。深入理解 IP 的定址、封裝、路由原理,以及它如何應對碎片化等機制,是企業構建高效穩定網路的基礎。

然而,IP 協定在帶來巨大便利的同時,也成為了各種網路攻擊的目標,從 IP 欺騙到複雜的 DDoS 攻擊,都直接威脅著企業的營運安全。因此,在規劃和管理企業網路時,必須將 IP 層面的安全防護放在核心位置,透過部署防火牆、入侵防禦系統、IPsec VPN 以及實施嚴格的位址管理和流量監控,來築牢企業的數位防線。

💡 想要偵測企業或公司網站有什麼資安漏洞嗎?

立即與我們聯繫,由專業團隊為您量身打造屬於您的安全堡壘。

📝 【立即填寫諮詢表單】我們收到後將與您聯繫。

LINE:@694bfnvw

📧 Email:effectstudio.service@gmail.com

📞 電話:02-2627-0277

🔐專屬您的客製化資安防護 —

我們提供不只是防禦,更是數位韌性打造

資安不是等出事才處理,而是該依據每間企業的特性提早佈局。

在數位時代,資安不再只是「大企業」的專利,而是每個品牌都必須重視的底層競爭力。

在數位時代,資安不再只是「大企業」的專利,而是每個品牌都必須重視的底層競爭力。

我們深知,每一家企業的規模、產業環境與運作流程都截然不同,我們能協助您重新盤點體質,從風險控管、技術部署到團隊培訓,全方位強化企業抗壓能力,打造只屬於您公司的資安防護方案,從今天開始降低未爆彈風險。不只防止攻擊,更能在變局中穩健前行,邁向數位未來。

為什麼選擇我們?

✅ 量身打造,精準對應您的風險與需求

我們不提供千篇一律的方案,而是深入了解您的業務與系統架構,設計專屬的防護藍圖。

✅ 細緻專業,從技術到人員全方位防護

結合最新科技與實務經驗,不僅守住系統,更提升整體資安韌性。

✅ 透明溝通,專人服務無縫對接

每一步都有專屬顧問協助,確保您能理解每項風險與解決方案。

本文由影響視覺科技資安專家團隊撰寫,如需轉載請註明出處。更多資安知識分享,請關注我們的官方網站。

Leave a Reply